Il ransomware WannaCry è esploso sulla scena nel maggio 2017, infettando almeno 75.000 computer in 99 paesi e colpendo ospedali e aziende. Il ransomware ha preso di mira i computer che utilizzavano Microsoft Windows come sistema operativo, ha criptato dati essenziali ed estorto pagamenti sotto forma di Bitcoin per il loro rilascio. Il ransomware ha colpito circa 230.000 computer in tutto il mondo. Nel 2018, il malware WannaCry ha colpito anche Taiwan Semiconductor Manufacturing, la più grande azienda al mondo di produzione di chip su contratto.

Che cos'è il Ransomware?

Il ransomware è un tipo di software dannoso utilizzato dai criminali informatici per trattenere i dati in cambio di un riscatto prestabilito, richiedendo un pagamento per riavere indietro i file. Di solito il software funziona crittografando i dati e offrendo la chiave di decrittazione solo dopo aver pagato il riscatto. Sin dalla sua scoperta, il ransomware è stato uno strumento informatico in rapida crescita ed evoluzione, in grado di infettare sia singoli utenti che aziende. Nella prima metà del 2022, Statista riporta un totale di 236,1 milioni di attacchi ransomware in tutto il mondo.

Un altro rapporto stima che, solo nel 2022, il 71% delle aziende a livello mondiale è stato colpito da ransomware e che il 62,9% delle vittime di attacchi ransomware ha pagato il riscatto. Quindi, approfondiamo ulteriormente questa minaccia informatica.

Utilizzo dei principali attacchi ransomware

Gli aggressori di ransomware modificano e innovano le loro munizioni abituali sfruttando l'anonimato e la natura dinamica della maggior parte del ciberspazio.

Attacco WannaCry - Maggio 2017

Attacco ad Acer - Marzo 2021

Il gigante taiwanese dell'informatica, Acer, è stato vittima di un attacco ransomware nel marzo 2021, in cui è stato richiesto un riscatto di 50 milioni di dollari, la cifra più alta mai chiesta a una vittima fino a quel momento. La banda del ransomware REvil si è attribuita la responsabilità della violazione e ha pubblicato immagini di estratti conto finanziari e altri documenti presumibilmente rubati all'azienda come mezzo per rivendicare la responsabilità dell'attacco.

Attacco a Brenntag - Maggio 2021

Il distributore chimico tedesco Brenntag SE avrebbe pagato un riscatto di 4,4 milioni di dollari in Bitcoin alla banda di ransomware DarkSide il 11 maggio per ottenere un decryptor per i file criptati dagli hacker durante un recente attacco ransomware all'azienda. Gli autori delle minacce hanno crittografato i dispositivi nella rete e hanno dichiarato di aver rubato 150 GB di dati durante il loro attacco, cosa che hanno dimostrato creando una pagina privata di fuga di dati con una descrizione dei dati presi e screenshot dei file.

Attacco alla Colonial Pipeline - Maggio 2021

All'inizio di maggio, la Colonial Pipeline Company ha annunciato di essere stata vittima di un attacco ransomware. L'azienda ha sospeso le risorse informatiche interessate, così come il suo oleodotto principale, responsabile del trasporto di 100 milioni di galloni di carburante ogni giorno tra il Texas e New York. Nel corso dell'assistenza fornita alla Colonial Pipeline Company per le operazioni di recupero, l'FBI ha confermato che la banda del ransomware DarkSide era responsabile dell'attacco.

Attacco ad Accenture - Agosto 2021

Il gigante mondiale della consulenza informatica Accenture ha confermato che gli operatori di LockBit ransomware hanno rubato dati dai suoi sistemi durante un attacco ai sistemi aziendali. Come riportato da Bleeping Computer, la banda del ransomware ha affermato di aver rubato sei terabyte di dati dalla rete di Accenture e ha richiesto un riscatto di 50 milioni di dollari USA. A settembre, l'azienda ha smentito le affermazioni della banda LockBit secondo cui avevano anche rubato credenziali appartenenti ai clienti di Accenture che avrebbero permesso loro di compromettere le loro reti.

Attacco all'Ultimate Kronos Group - Dicembre 2021

Una delle più grandi aziende di risorse umane ha rivelato un devastante attacco ransomware nel dicembre 2021 che ha colpito i sistemi di gestione delle retribuzioni di numerosi lavoratori in diversi settori. Secondo NBC News, l'azienda ha dichiarato che i suoi programmi che si basano sui servizi cloud, compresi quelli utilizzati da Whole Foods, Honda e dalle amministrazioni locali per pagare i loro dipendenti, non sarebbero stati disponibili per diverse settimane. In un comunicato, la città di Cleveland ha avvertito che informazioni sensibili potrebbero essere state compromesse nell'attacco, come nomi dei dipendenti, indirizzi e le ultime quattro cifre dei numeri di previdenza sociale.

Attacco a Nvidia - Febbraio 2022

Nvidia, la più grande azienda di semiconduttori al mondo, è stata compromessa da un attacco informatico nel febbraio del 2022. L'azienda con sede in California ha confermato che l'autore della minaccia aveva iniziato a divulgare online credenziali dei dipendenti e informazioni proprietarie. Lapsus$, una banda di hacker, si è assunta la responsabilità dell'attacco e ha dichiarato di avere accesso a 1 terabyte di dati cruciali dell'azienda, chiedendo poi a Nvidia un riscatto di 1 milione di dollari e una percentuale di una tassa non specificata. A gennaio, Lapsus$ ha anche rivendicato il merito dell'attacco ransomware contro Impresa, il più grande conglomerato di media del Portogallo.

Attacco in Costa Rica - Aprile 2022

Il presidente della Costa Rica ha dichiarato lo stato di emergenza dopo che l'attacco ransomware Conti ha gettato il paese nel caos nell'aprile di quest'anno. L'attacco ha colpito i sistemi sanitari durante i test per il covid-19 e avrà probabilmente effetti duraturi sul Paese.

Attacco a Nikkei Group Asia - Maggio 2022

Infine, anche la sede di Singapore del colosso mediatico Nikkei Group è stata vittima di un attacco ransomware nel maggio 2022. È stato notato un accesso non autorizzato ai loro server interni e l'azienda ha scoperto una violazione, affermando che probabilmente i dati dei clienti erano stati compromessi. Questo avviene dopo l'incidente del 2019 in cui un dipendente ha ricevuto istruzioni fraudolente per trasferire una somma di denaro a terzi attraverso una truffa BEC, causando all'organizzazione una perdita di circa 29 milioni di dollari.

La maggior parte di questi attacchi è stata condotta da gruppi di hacker che tendono a utilizzare modelli Ransomware-as-a-service. Questi modelli sono simili ai framework software-as-a-service, ma facilitano l'installazione e l'esecuzione di malware in una rete. Gli utenti di questo servizio pagano per lanciare il ransomware sviluppato dagli operatori.

Attacco WannaCry - Maggio 2017

Il ransomware WannaCry è esploso sulla scena nel maggio 2017, infettando almeno 75.000 computer in 99 paesi e colpendo ospedali e aziende. Il ransomware ha preso di mira i computer che utilizzavano Microsoft Windows come sistema operativo, ha criptato dati essenziali ed estorto pagamenti sotto forma di Bitcoin per il loro rilascio. Il ransomware ha colpito circa 230.000 computer in tutto il mondo. Nel 2018, il malware WannaCry ha colpito anche Taiwan Semiconductor Manufacturing, la più grande azienda al mondo di produzione di chip su contratto.

Attacco ad Acer - Marzo 2021

Il gigante taiwanese dell'informatica, Acer, è stato vittima di un attacco ransomware nel marzo 2021, in cui è stato richiesto un riscatto di 50 milioni di dollari, la cifra più alta mai chiesta a una vittima fino a quel momento. La banda del ransomware REvil si è attribuita la responsabilità della violazione e ha pubblicato immagini di estratti conto finanziari e altri documenti presumibilmente rubati all'azienda come mezzo per rivendicare la responsabilità dell'attacco.

Attacco a Brenntag - Maggio 2021

Il distributore chimico tedesco Brenntag SE avrebbe pagato un riscatto di 4,4 milioni di dollari in Bitcoin alla banda di ransomware DarkSide il 11 maggio per ottenere un decryptor per i file criptati dagli hacker durante un recente attacco ransomware all'azienda. Gli autori delle minacce hanno crittografato i dispositivi nella rete e hanno dichiarato di aver rubato 150 GB di dati durante il loro attacco, cosa che hanno dimostrato creando una pagina privata di fuga di dati con una descrizione dei dati presi e screenshot dei file.

Attacco alla Colonial Pipeline - Maggio 2021

All'inizio di maggio, la Colonial Pipeline Company ha annunciato di essere stata vittima di un attacco ransomware. L'azienda ha sospeso le risorse informatiche interessate, così come il suo oleodotto principale, responsabile del trasporto di 100 milioni di galloni di carburante ogni giorno tra il Texas e New York. Nel corso dell'assistenza fornita alla Colonial Pipeline Company per le operazioni di recupero, l'FBI ha confermato che la banda del ransomware DarkSide era responsabile dell'attacco.

Attacco ad Accenture - Agosto 2021

Il gigante mondiale della consulenza informatica Accenture ha confermato che gli operatori di LockBit ransomware hanno rubato dati dai suoi sistemi durante un attacco ai sistemi aziendali. Come riportato da Bleeping Computer, la banda del ransomware ha affermato di aver rubato sei terabyte di dati dalla rete di Accenture e ha richiesto un riscatto di 50 milioni di dollari USA. A settembre, l'azienda ha smentito le affermazioni della banda LockBit secondo cui avevano anche rubato credenziali appartenenti ai clienti di Accenture che avrebbero permesso loro di compromettere le loro reti.

Attacco all'Ultimate Kronos Group - Dicembre 2021

Una delle più grandi aziende di risorse umane ha rivelato un devastante attacco ransomware nel dicembre 2021 che ha colpito i sistemi di gestione delle retribuzioni di numerosi lavoratori in diversi settori. Secondo NBC News, l'azienda ha dichiarato che i suoi programmi che si basano sui servizi cloud, compresi quelli utilizzati da Whole Foods, Honda e dalle amministrazioni locali per pagare i loro dipendenti, non sarebbero stati disponibili per diverse settimane. In un comunicato, la città di Cleveland ha avvertito che informazioni sensibili potrebbero essere state compromesse nell'attacco, come nomi dei dipendenti, indirizzi e le ultime quattro cifre dei numeri di previdenza sociale.

Attacco a Nvidia - Febbraio 2022

Nvidia, la più grande azienda di semiconduttori al mondo, è stata compromessa da un attacco informatico nel febbraio del 2022. L'azienda con sede in California ha confermato che l'autore della minaccia aveva iniziato a divulgare online credenziali dei dipendenti e informazioni proprietarie. Lapsus$, una banda di hacker, si è assunta la responsabilità dell'attacco e ha dichiarato di avere accesso a 1 terabyte di dati cruciali dell'azienda, chiedendo poi a Nvidia un riscatto di 1 milione di dollari e una percentuale di una tassa non specificata. A gennaio, Lapsus$ ha anche rivendicato il merito dell'attacco ransomware contro Impresa, il più grande conglomerato di media del Portogallo.

Attacco in Costa Rica - Aprile 2022

Il presidente della Costa Rica ha dichiarato lo stato di emergenza dopo che l'attacco ransomware Conti ha gettato il paese nel caos nell'aprile di quest'anno. L'attacco ha colpito i sistemi sanitari durante i test per il covid-19 e avrà probabilmente effetti duraturi sul Paese.

Attacco a Nikkei Group Asia - Maggio 2022

Infine, anche la sede di Singapore del colosso mediatico Nikkei Group è stata vittima di un attacco ransomware nel maggio 2022. È stato notato un accesso non autorizzato ai loro server interni e l'azienda ha scoperto una violazione, affermando che probabilmente i dati dei clienti erano stati compromessi. Questo avviene dopo l'incidente del 2019 in cui un dipendente ha ricevuto istruzioni fraudolente per trasferire una somma di denaro a terzi attraverso una truffa BEC, causando all'organizzazione una perdita di circa 29 milioni di dollari.

La maggior parte di questi attacchi è stata condotta da gruppi di hacker che tendono a utilizzare modelli Ransomware-as-a-service. Questi modelli sono simili ai framework software-as-a-service, ma facilitano l'installazione e l'esecuzione di malware in una rete. Gli utenti di questo servizio pagano per lanciare il ransomware sviluppato dagli operatori.

Si tratta di un malware che prende di mira i computer che utilizzano il sistema operativo Microsoft Windows ed è di solito diffuso come allegato a una e-mail. Questo malware è spesso utilizzato in truffe di phishing. Il ransomware CryptoLocker è stato utilizzato per attaccare il sistema italiano di vaccinazione a settembre di quest'anno.

Sangfor Engine Zero, con il suo motore di analisi IA a più stadi, è in grado di rilevare le varianti di CryptoLocker ed è disponibile su entrambe le piattaforme Firewall di Nuova Generazione (NGAF) ed Endpoint Secure. Engine Zero viene utilizzato sul firewall NGAF per rilevare i file malware CryptoLocker che possono essere incorporati negli allegati di posta elettronica e su Endpoint Secure per rilevare e rimuovere i file malware CryptoLocker sull'endpoint prima che possano essere attivati.

La variante del ransomware Petya è stata vista per la prima volta nel 2016 e prende di mira i sistemi basati su Microsoft Windows. Il malware crittografa la tabella dei file principali del computer, sostituendo il record di avvio principale con una nota di riscatto e rendendo il computer inutilizzabile fino al pagamento di esso. In seguito, si è evoluto includendo funzionalità di crittografia diretta dei file come sicurezza e la versione modificata è stata chiamata "NotPetya". Questo malware è stato uno dei primi a essere offerto come parte di un'operazione di ransomware-as-a-service.

Questo nuovo malware si basa sul ransomware Conti e inizialmente si pensava potesse essere un potenziale malware per la cancellazione dei dati. Secondo Bleeping Computer, il ransomware Onyx facilita la distruzione dei file più grandi di 2MB invece di crittografarli, impedendo così la decriptazione dei file anche in caso di pagamento di un riscatto. La natura distruttiva del malware fa sì che gli specialisti della sicurezza informatica siano fermamente convinti che le vittime non dovrebbero pagare il riscatto richiesto.

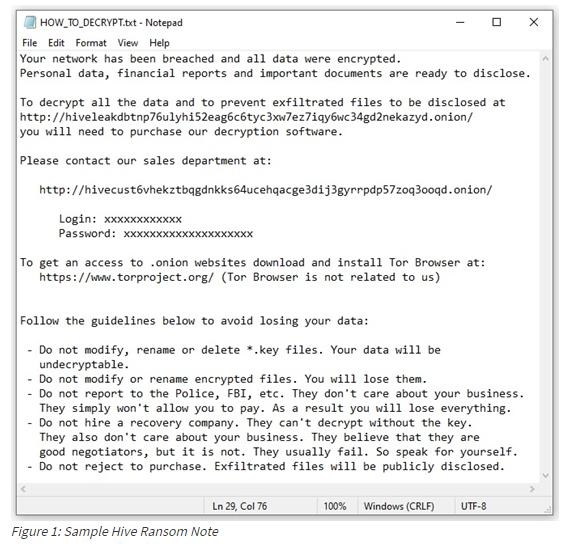

L'Agenzia per la Sicurezza Informatica e dell'Infrastruttura degli Stati Uniti ha lanciato un avvertimento riguardo al ransomware Hive, dichiarando che le informazioni dell'FBI hanno rivelato che ha colpito oltre 1.300 aziende in tutto il mondo e ha ricevuto circa 100 milioni di dollari USA in pagamenti di riscatti a partire dal novembre 2022. Gli autori delle minacce Hive ottengono l'accesso alle reti distribuendo e-mail di phishing con allegati maligni o utilizzando login a fattore singolo tramite protocolli di connessione di rete remota.

Sourced from the US Cybersecurity and Infrastructure Security Agency page

Secondo l'FBI, il ransomware Zeppelin è un derivato della famiglia di malware Vega basata su Delphi e funziona come Ransomware as a Service (RaaS). Gli autori della minaccia richiedono il pagamento del riscatto in Bitcoin, con importi iniziali che vanno da diverse migliaia di dollari a oltre un milione di dollari. Il malware si installa in una cartella temporanea chiamata ".zeppelin" e poi si diffonde in tutto il dispositivo infetto crittografando i file. Una volta diffuso, inizia a crittografare i file. Successivamente, compare una nota nel blocco note che informa la vittima che è stata attaccata e che è necessario pagare un riscatto per il ripristino dei propri dati.

L'Agenzia per la Sicurezza Informatica e dell'Infrastruttura (CISA) ha rilasciato un altro avviso su questo ransomware, che si basa su vulnerabilità nei Protocolli di Desktop Remoto (RDP) per accedere a una rete. Dopo aver crittografato i dati, in ogni cartella contenente un file crittografato viene lasciata una nota di riscatto con le istruzioni di comunicazione e i dettagli dei pagamenti a uno specifico indirizzo di portafoglio Bitcoin.

Il ransomware è in continua evoluzione e progredisce nelle sue modalità di infiltrarsi nelle reti. Sebbene possa sembrare impossibile per i singoli individui fare qualcosa quando le grandi aziende vengono violate, le persone possono implementare misure di sicurezza informatica adeguate su scala ridotta per assicurarsi di non essere la prossima vittima di un attacco ransomware.

La soluzione Sangfor per gli attacchi ransomware

Sangfor Technologies è un'azienda di sicurezza informatica e di cloud computing di livello mondiale che offre una prevenzione Anti-Ransomware intensiva e avanzata e un'infrastruttura IT all'avanguardia.

Il rilevamento e la prevenzione dei ransomware non sono mai stati così semplici grazie a questa soluzione integrata che riunisce diversi prodotti avanzati di Sangfor:

Firewall di Nuova Generazione (NGFW)

La soluzione ransomware di Sangfor utilizza un firewall di sicurezza di rete avanzato per una sorveglianza e una protezione completa e integrata dell'intera rete di sicurezza, e con l'aiuto di Endpoint Secure elimina qualsiasi minaccia dannosa.

Cyber Command NDR

L'innovativa soluzione di rilevamento e risposta di rete di Sangfor fornisce risposte automatizzate alle minacce. Grazie alla tecnologia IA e di apprendimento automatico aiuta la tua azienda a isolare, analizzare ed eliminare le potenziali minacce prima che possano infiltrarsi nel tuo sistema.

Sangfor Endpoint Secure

Sangfor Endpoint Secure è una potente soluzione di prevenzione del ransomware, poiché installa una tecnologia avanzata di honeypot del ransomware per identificare e bloccare rapidamente i processi di crittografia dei file, prima che si verifichino danni gravi.