ZSand 제품 개요

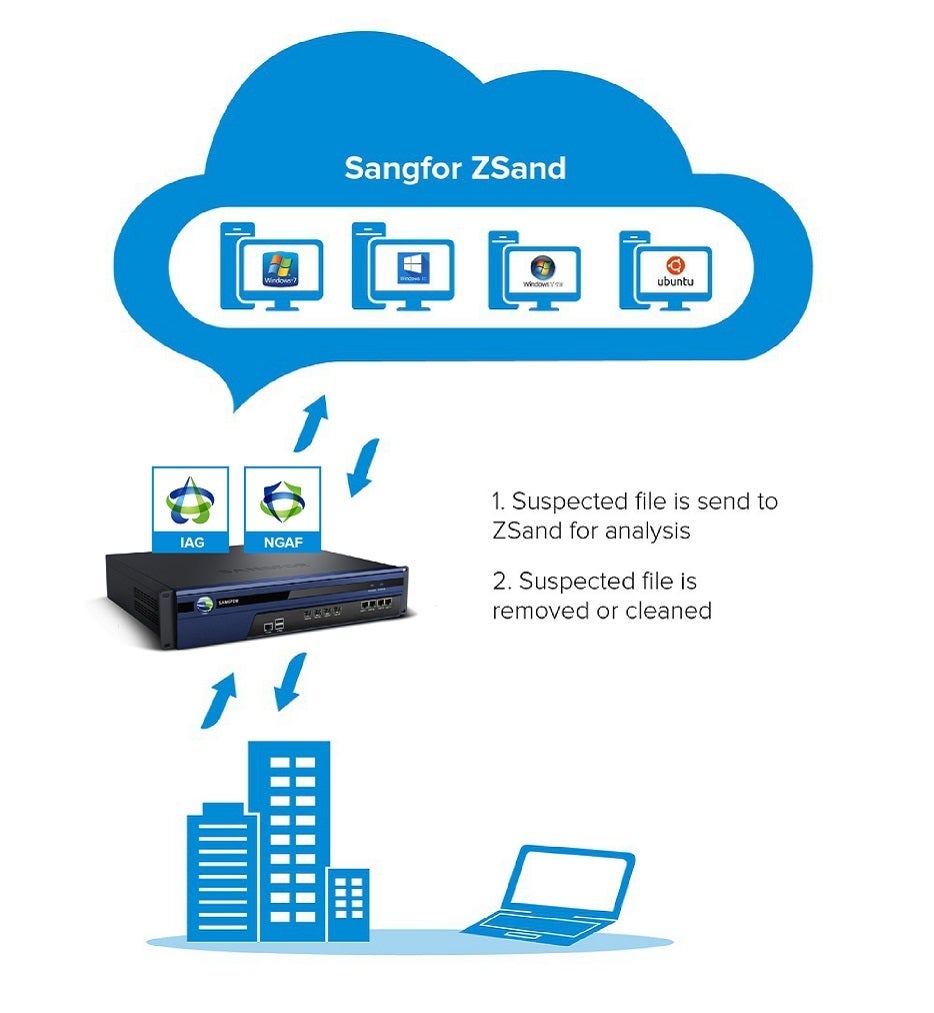

상포의 ZSand는 이전에 알려지지 않은 악성 코드를 탐지하도록 설계된 샌드박싱 기술입니다. 의심스러운 파일은 상포의 NGAF에 의해 캡처되어 처리를 위해 ZSand로 전송됩니다. ZSand에는 실제 피해자의 OS, 파일 및 애플리케이션을 모방하는 안전한 가상 환경 세트가 포함되어 있습니다.

그런 다음 파일 액세스, 레지스트리 편집, 프로세스 및 네트워크 활동과 같은 동작을 모니터링하고 분석할 수 있는 통제된 환경에서 의심스러운 파일이 실행되거나 폭발됩니다. 그런 다음 샌드박싱은 관련 IOC 및 악성 코드 동작 보고서를 Neural-X의 Threat Intelligence와 공유합니다. Neural-X는 이 데이터를 사용하여 분석 기능을 향상시켜 두 번째 샌드박싱의 필요성을 없애고 네트워크 및 엔드포인트 솔루션을 통해 Neural-X에 연결하는 고객에게 시기적절한 보호를 제공합니다. 고객, 보안 연구원 및 봇넷 연구원은 방대한 양의 실시간 데이터를 활용하여 네트워크 보안 비즈니스를 적극적이고 기하급수적으로 더 효과적으로 만들 수 있습니다.

ZSand는 Windows 및 Linux 운영 체제 모두에서 실행 파일과 스크립트를 지원합니다. 최근 테스트에서는 GandCrab, Zusy, GlobeImposter 및 LockCrypt를 포함한 랜섬웨어 제품군을 정확하게 탐지했습니다.

자주 묻는 질문

사이버 보안 세계에서 샌드박스는 최종 사용자 환경을 모방하는 네트워크의 격리된 테스트 필드입니다. 사용자가 호스팅 장치나 네트워크에 해를 끼칠 위험 없이 다양한 변수를 실험하고 검사할 수 있는 안전한 공간입니다. 샌드박싱은 제로데이 위협과 시스템 오류를 방지하기 위한 추가 보호 계층입니다.

상세한 행동 보고서를 생성하는 ZSand와 같은 고급 샌드박싱 솔루션을 통해 사용자는 NGAF와 같은 보안 탐지 솔루션으로 캡처한 비정상적인 파일의 활동을 모니터링하고 분석할 수 있습니다. Windows 및 Linux 운영 체제 모두에서 작동합니다.

Neural-X와 같은 강력한 보안 솔루션과 결합하면 샌드박스는 실시간 데이터를 통해 악성 코드로부터 네트워크와 엔드포인트를 적시에 보호합니다.

샌드박싱은 컴퓨터 및 네트워크와 독립적인 제한된 가상 환경에서 의심스러운 파일, 코드 또는 URL을 실행하여 악성 코드를 사전에 식별하는 접근 방식입니다. 샌드박싱 작업의 일반적인 보안 탐지 작업 흐름은 다음 단계로 진행됩니다:

- “샌드박스”는 OS 및 구성, 테스트 시간 제한, 설치된 기타 소프트웨어에 대한 정보 등을 포함하되 이에 국한되지 않는 자세한 지침과 함께 개체(URL, 프로그램 또는 파일)를 검색하거나 실행하라는 요청을 받습니다.

- 샌드박스의 사이버 위협 인텔리전스가 아티팩트를 수집하고 알려진 다른 보안 위협과 개체의 상호 작용을 기록하는 동안 테스트 개체가 실행됩니다.

- 샌드박스는 수집된 아티팩트를 분석하고 향후 분석을 위해 개체의 데이터를 판정에 추가합니다. 샌드박싱 실행 중 의심스러운 이벤트가 발견되면 자세한 설명이 사용자에게 다시 전송됩니다.

조직의 보안을 개선하기 위한 수단으로 샌드박싱을 활용하는 주요 이점은 격리된 특성입니다. 샌드박싱은 운영 체제, 호스팅 장치, 즉 일상적인 작업을 손상시키지 않고 보안을 탐지하는 가장 안전한 방법입니다. 또한 유해한 위협을 사전에 제거하는 기능과 함께 매우 높은 보안 탐지율을 제공합니다.

샌드박싱은 기존 사이버 보안 제품 및 정책을 보완하는 것으로 간주되는 경우가 많습니다. Neural-X와 같은 샌드박싱 기능이 포함된 솔루션에 투자하면 다양한 보안 탐지 전략을 포함하는 만능 보안 솔루션을 얻을 수 있습니다. Neural-X는 모든 사이버 공격자의 침입 기술에 거의 면역되어 시스템과 네트워크를 보호합니다.