Sangfor Botnet Tespiti

Arka Plan

Hiçbir bilinçli hacker, yakalanmak istemediği sürece kişisel IP adresinden saldırı başlatmaz. Saldırıların etkisini ve ömrünü en üst düzeye çıkarmak için bilgisayar korsanları, değerli varlıkları ve güvenlik açıklarını tespit etmek amacıyla DDoS, fidye yazılımı bulaşması veya ağ taraması gibi kötü niyetli faaliyetlerini gerçekleştirmek üzere bir botnet ordusuna komuta eder.

Komuta ve Kontrol (C&C), bu botnet'leri kontrol etmek için kullanılan birincil iletişim aracıdır. Bu C&C ağları bir zamanlar statik IP adreslerinden çalıştırılırken, bilgisayar korsanları son zamanlarda giderek daha karmaşık hale gelen güvenlik ilerlemelerine, Alan Adı Oluşturma Algoritmalarını (DGA) C&C sunucularına dönüştürerek yanıt verdiler. Botnet'ler, yalnızca bilgisayar korsanlarının bildiği bir algoritma tarafından önceden tanımlanmış dinamik bir alan adı göndererek C&C sunucularıyla iletişim kurar. Bu DNS istekleri hızla ve sık sık değişir ve geleneksel güvenlik duvarı ve tehdit istihbaratı kullanılarak tespit edilmesi son derece zordur.

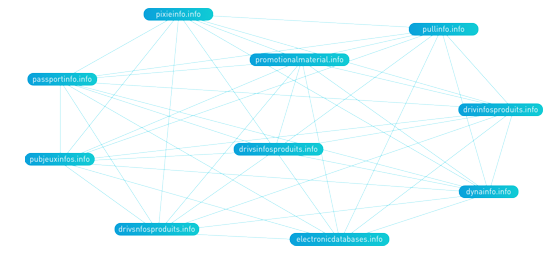

* Yukarıdaki resim virustotal.com'dan alınmıştır (Mart 2018)

Botnet Tespit İnovasyonuna Genel Bakış

Sangfor, ağınızdaki Botnet'leri nasıl tarar ve tespit eder? Sangfor Neural-X, daha etkili Botnet Tespit ve taramayı mümkün kılmak için bir dizi gelişmiş derin öğrenme, görsel hesaplama ve akış analizi teknolojisi kullanır.

Derin Öğrenme:

Derin öğrenme, insan beynindeki birbirine bağlanan nöronların işlevinden ilham alan, makine öğrenmesinin karmaşık bir ögesidir. Makine Öğrenmesinin evrimi ve yapay zekanın bir unsuru olan bu makine, devasa miktarlardaki verileri gözlemleyerek, işleyerek ve analiz ederek daha doğru ve daha hızlı tahminler yapmayı kendi kendine öğretir.

Sangfor, şifreli alan adlarını vektörlere ayırmak için Derin Öğrenmeyi kullanıyor. Öncelikle iyi veya kötü amaçlı kötü amaçlı yazılımları belirlemeye odaklanan diğer doğal dil işleme tekniklerinden farklı olarak Sangfor'un Derin Öğrenme modelleri, kötü amaçlı yazılım ailesini hesaba katar. Bir vektör ilişkilendirme süreci aracılığıyla, benzer kötü amaçlı yazılım aileleri tarafından kullanılan alan adlarını tespit edebiliyoruz. Zamanla, Derin Öğrenme her yürütüldüğünde kendini öğretir ve daha önce tespit edilmemiş birçok kötü amaçlı alan adının tanımlanmasıyla sonuçlanır.

Görsel Hesaplama:

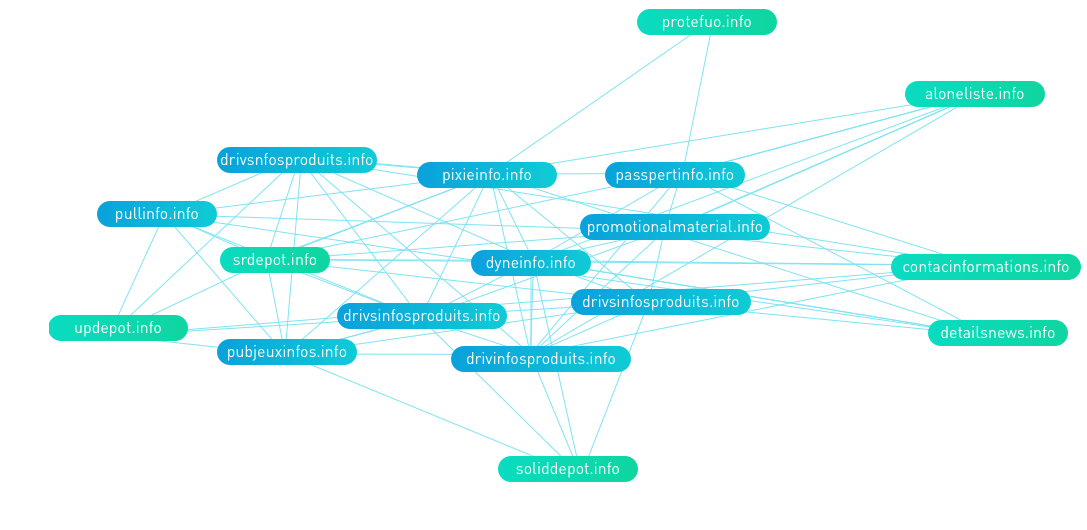

Kötü amaçlı yazılım aileleri, C&C iletişimleri için orijinal ailelerine veya ilgili alan adlarına geri döner. Sangfor, alan adlarının bir ilişki haritasını oluşturarak kötü amaçlı yazılım aileleri tarafından kullanılan benzer alan adlarını tespit edebiliyor.

Akış Analizi:

Kötü amaçlı yazılımlar genellikle C&C sunucularıyla iletişim kurarken anormal veri trafiği oluşturur. Sangfor'un ZSand'ı, bir sistemin kontrollü bir botnet tarafından saldırıya uğrayıp uğramadığını belirlemek için bu etkinlikleri analiz eder, gözlemler ve yakalar; bu, bir insan kullanıcıya kıyasla çok farklı davranışlar sergileyecektir. Toplanan kanıtlar daha sonra kötü niyetli davranış kalıplarını keşfetmek için akış analizi motoru tarafından işlenir. IOC'nin IP, URL ve DNS'sine ilişkin doğrulanmış kanıtlar daha sonra tüm müşterilerin yararına olacak şekilde Sangfor Tehdit İstihbaratı sistemi aracılığıyla paylaşılır.

Botnet Tespit Sonuçları

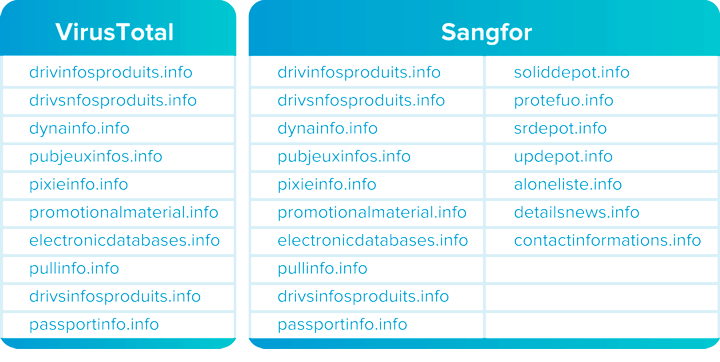

Yukarıdaki tekniklerin bir kombinasyonu, diğer popüler Botnet Tarama hizmetlerine kıyasla önemli ölçüde daha fazla kötü amaçlı alan adını ortaya çıkarır. Sangfor'un Botnet Tespit aracı, aşağıda Sangfor ve VirusTotal tarafından keşfedilen kötü amaçlı alan adları arasındaki karşılaştırmada da gösterildiği gibi birçok yeni kötü amaçlı alan adını ortaya çıkardı.

Sunduğumuz Avantajlar

Neural-X Botnet Tespiti, her gün ek keşiflerle birlikte 1 milyondan fazla kötü amaçlı alan adını ortaya çıkardı.