Sangfor Botnet Detection

Contesto

Nessun hacker esperto lancia attacchi dal proprio indirizzo IP personale a meno che non voglia essere scoperto. Per massimizzare l'effetto e la durata degli attacchi, gli hacker comandano un esercito di botnet per svolgere le loro attività dannose come DDoS, infezioni ransomware o scansioni di rete per rilevare risorse preziose e vulnerabilità.

Il Command & Control è il principale veicolo di comunicazione utilizzato per controllare queste botnet. Mentre un tempo queste reti C&C operavano da indirizzi IP statici, di recente gli hacker hanno risposto ai progressi in materia di sicurezza sempre più sofisticati trasformando gli algoritmi di generazione dei domini (DGA) in server C&C. Le botnet comunicano con i server C&C inviando un nome di dominio dinamico, predefinito da un algoritmo noto solo agli hacker. Queste richieste DNS cambiano rapidamente e spesso e sono estremamente difficili da rilevare utilizzando i firewall tradizionali e le informazioni sulle minacce.

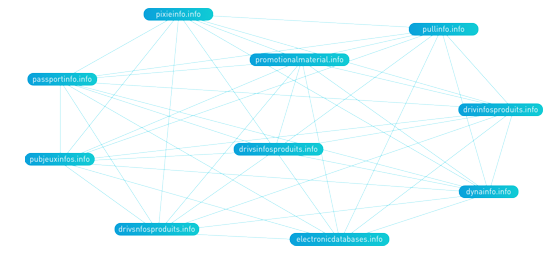

* L'immagine in alto proviene da virustotal.com (marzo 2018)

Panoramica dell'innovazione nel rilevamento delle botnet

Come fa Sangfor a scansionare e rilevare le botnet nella tua rete? Neural-X di Sangfor utilizza un insieme di tecnologie avanzate di deep learning, calcolo visivo e analisi dei flussi per consentire un rilevamento e una scansione delle botnet più efficaci.

Deep Learning:

Il Deep Learning è un elemento complesso dell'apprendimento automatico ispirato alla funzione dei neuroni interconnessi nel cervello umano. È un'evoluzione dell'apprendimento automatico e dell'IA, insegna a fare previsioni più accurate e veloci osservando, elaborando e analizzando enormi quantità di dati.

Sangfor utilizza il Deep Learning per scomporre i nomi di dominio criptici in vettori. A differenza di altre tecniche di elaborazione del linguaggio naturale, che si concentrano principalmente sulla determinazione di malware benigni o dannosi, i modelli di Deep Learning di Sangfor tengono conto della famiglia di malware. Attraverso un processo di associazione vettoriale, siamo in grado di rilevare i nomi di dominio utilizzati da famiglie di malware simili. Nel corso del tempo, il Deep Learning apprende da solo ogni volta che viene eseguito, portando all'identificazione di molti nomi di dominio dannosi precedentemente non rilevati.

Calcolo visivo:

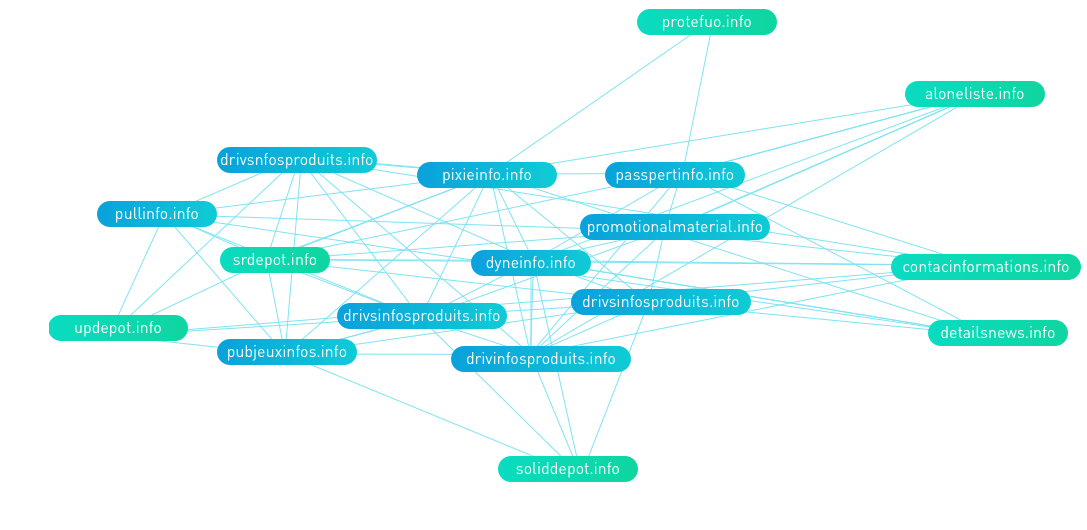

Le famiglie di malware ritornano alle loro famiglie originali o ai nomi di dominio relativi per le comunicazioni C&C. Creando una mappa di associazione dei nomi di dominio, Sangfor è in grado di rilevare i nomi di dominio simili utilizzati dalle famiglie di malware.

Analisi del flusso:

Il malware solitamente genera un traffico di dati anormale quando comunica con i server C&C. ZSand di Sangfor analizza, osserva e cattura queste attività per determinare se un sistema è attaccato da una botnet controllata, che mostrerebbe un comportamento molto diverso rispetto a quello di un utente umano. Le prove raccolte vengono quindi elaborate dal motore di analisi del flusso per scoprire modelli di comportamento dannosi. Le prove confermate di IOC (Indicatori di Compromissione) relativi a indirizzi IP, URL e DNS vengono poi condivise attraverso il sistema di informazioni sulle minacce di Sangfor a beneficio di tutti i clienti.

Risultati del rilevamento delle botnet

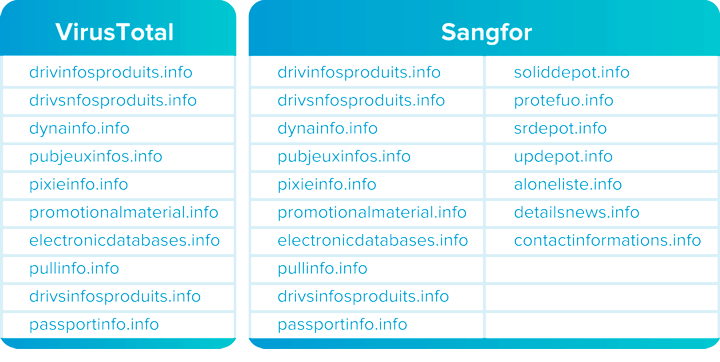

Una combinazione delle tecniche sopra menzionate permette di scoprire un numero significativamente maggiore di nomi di dominio dannosi rispetto ad altri popolari servizi di scansione delle botnet. Lo strumento di rilevamento delle botnet di Sangfor ha già scoperto diversi nuovi nomi di dominio dannosi, come illustrato di seguito in un confronto tra i nomi di dominio dannosi scoperti da Sangfor e da VirusTotal.

I nostri vantaggi

Il rilevamento delle botnet di Neural-X ha scoperto oltre 1 milione di nomi di dominio dannosi, con ulteriori scoperte giornaliere.