Sangfor Botnet Detection

Hintergrund

Kein versierter Hacker startet Angriffe von seiner persönlichen IP-Adresse, es sei denn, er möchte gefasst werden. Um die Wirkung und Langlebigkeit von Angriffen zu maximieren, befehligen Hacker eine Armee von Botnetzen, um ihre bösartigen Aktivitäten wie DDoS, Ransomware-Infektionen oder Netzwerk-Scans zur Erkennung wertvoller Assets und Schwachstellen durchzuführen.

Command and Control (C&C) ist das primäre Kommunikationsmittel zur Steuerung dieser Botnetze. Während diese C&C-Netzwerke früher von statischen IP-Adressen aus operierten, haben Hacker kürzlich auf die immer ausgefeilteren Sicherheitsfortschritte reagiert, indem sie Domain Generating Algorithms (DGA) in C&C-Server umgewandelt haben. Botnetze kommunizieren mit C&C-Servern, indem sie einen dynamischen Domainnamen senden, der durch einen nur den Hackern bekannten Algorithmus vordefiniert ist. Diese DNS-Anfragen ändern sich schnell und häufig und sind mit herkömmlichen Firewalls und Threat Intelligence extrem schwer zu erkennen.

* Das Bild oben stammt von virustotal.com (März 2018)

Übersicht über die Innovationen zur Botnet-Erkennung

Sangfors Neural-X nutzt eine Reihe fortschrittlicher Technologien aus den Bereichen Deep Learning, visuelle Berechnungen und Flussanalyse, um eine effektivere Botnet-Erkennung und -Überprüfung zu ermöglichen.

Deep Learning:

Deep Learning ist ein komplexes Element des maschinellen Lernens, inspiriert von der Funktion miteinander verbundener Neuronen im menschlichen Gehirn. Als Weiterentwicklung des maschinellen Lernens und Teil der KI lernt es selbstständig, genauere und schnellere Vorhersagen zu treffen, indem es riesige Datenmengen beobachtet, verarbeitet und analysiert.

Sangfor nutzt Deep Learning, um kryptische Domainnamen in Vektoren zu zerlegen. Im Gegensatz zu anderen Techniken der natürlichen Sprachverarbeitung, die sich hauptsächlich darauf konzentrieren, gutartige oder bösartige Malware zu bestimmen, berücksichtigen die Deep-Learning-Modelle von Sangfor die Malware-Familie. Durch einen Prozess der Vektorassoziation können wir Domainnamen erkennen, die von ähnlichen Malware-Familien verwendet werden. Mit der Zeit lernt Deep Learning bei jeder Ausführung selbstständig dazu, was zur Identifizierung vieler zuvor unentdeckter bösartiger Domainnamen führt.

Visuelle Berechnung (Visual Calculation):

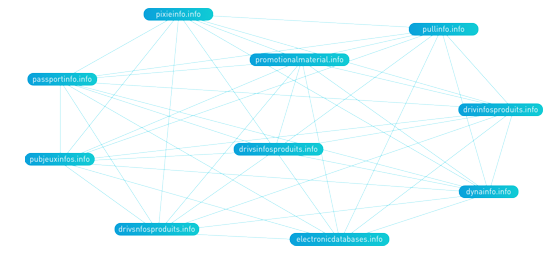

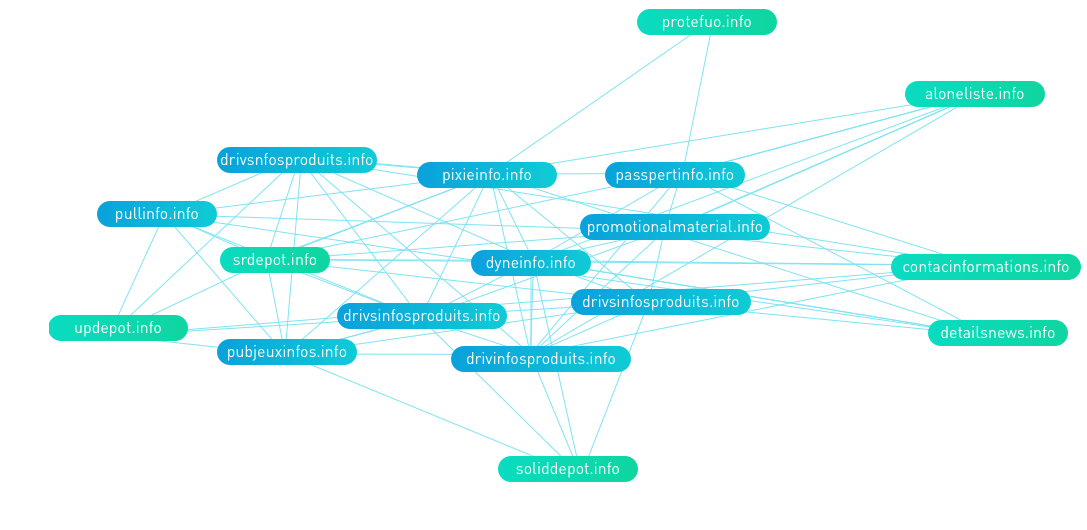

Malware-Familien kehren für die C&C-Kommunikation zu ihren ursprünglichen Familien oder verwandten Domainnamen zurück. Durch die Erstellung einer Assoziationskarte der Domainnamen ist Sangfor in der Lage, ähnliche Domainnamen zu erkennen, die von Malware-Familien verwendet werden.

Flussanalyse (Flow Analysis):

Malware erzeugt typischerweise abnormalen Datenverkehr bei der Kommunikation mit C&C-Servern. Sangfors zSAND analysiert, beobachtet und erfasst diese Aktivitäten, um festzustellen, ob ein System von einem kontrollierten Botnetz angegriffen wird, das ein ganz anderes Verhalten als ein menschlicher Benutzer aufweisen würde. Die gesammelten Beweise werden dann von der Flussanalyse-Engine verarbeitet, um bösartige Verhaltensmuster aufzudecken. Bestätigte Beweise für IOCs (Indicators of Compromise) von IP, URL und DNS werden dann über das Sangfor Threat Intelligence System zum Nutzen aller Kunden geteilt.

Ergebnisse der Botnet-Erkennung

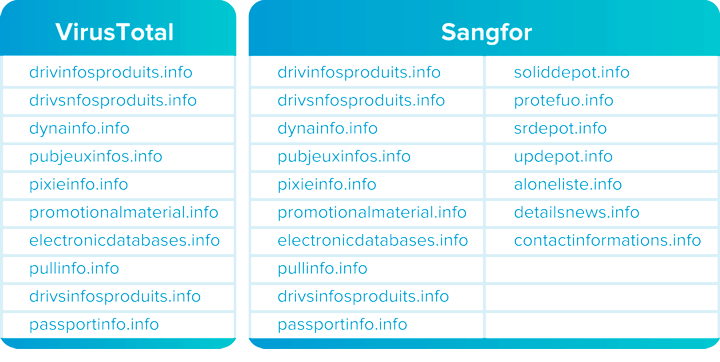

Eine Kombination der oben genannten Techniken deckt deutlich mehr bösartige Domainnamen auf als andere gängige Botnet-Scanning-Dienste. Sangfors Botnet-Erkennungstool hat bereits mehrere neue bösartige Domainnamen aufgedeckt, wie unten im Vergleich zwischen von Sangfor und VirusTotal entdeckten bösartigen Domainnamen dargestellt.

Unsere Vorteile

Neural-X Botnet Detection hat über 1 Million bösartige Domainnamen aufgedeckt, und täglich kommen weitere hinzu.