Einführung

Warum Sie kontinuierliche Bedrohungserkennung benötigen

350.000 neue Malware-Varianten täglich. Ihre bestehenden Sicherheitskontrollen können nur 99,5 % davon blockieren. Das bedeutet, dass täglich 1750 neue Malware-Angriffe Ihre Sicherheitsgeräte umgehen können. Jeden Tag werden neue Malware- und Virusvarianten produziert. Laut dem AV-TEST-Institut werden täglich über 350.000 neue Malware-Samples registriert. Sie können sich also vorstellen: Selbst wenn Ihre bestehenden Sicherheitskontrollen 99,5 % der neuen Malware täglich blockieren, gibt es immer noch mehr als 1.750 Malware-Bedrohungen, die Ihre Sicherheitskontrollen umgehen und in Ihr Netzwerk gelangen können. Schlimmer noch: Studien zeigen, dass die meisten Bedrohungserkennungsdienste von Unternehmen 50 % der neuen Malware nicht verhindern können. Dies ist eine alarmierende Zahl und sollte ein Weckruf für Unternehmen sein, geeignete Maßnahmen zu ergreifen, wenn es um fortschrittliche Bedrohungserkennung, die Implementierung von Tools zur Netzwerkanalyse und die Beschaffung der neuesten und besten Software zur Bedrohungssuche und -erkennung geht.

Sicherheitsteams müssen ihre Denkweise ändern

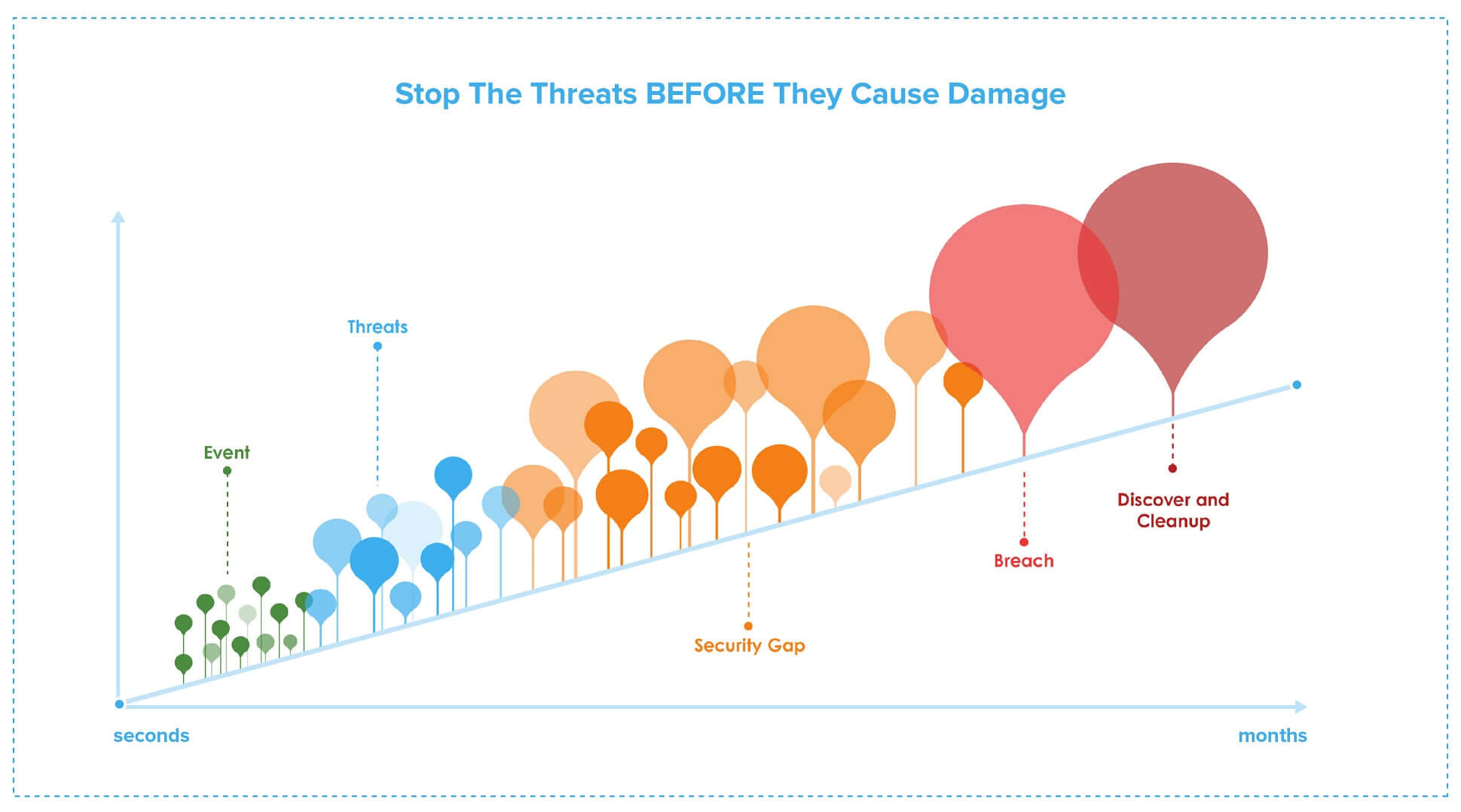

Prävention allein kann Angriffe nicht stoppen. Sicherheitsteams müssen erkennen, dass neue Bedrohungen neue Paradigmen und Bedrohungserkennungsdienste erfordern, um sich dagegen zu verteidigen. Die Änderung ihrer Denkweise – weg von „alle Angreifer aus dem Netzwerk fernhalten“ hin zu „davon ausgehen, dass Hacker bereits im Netzwerk sind“ – wird helfen, robustere Strategien zu entwickeln, um Angriffe zu identifizieren und zu stoppen, bevor sie Schaden anrichten. Das Verständnis der Mean-Time-to-Identify (MTTI) und Mean-Time-to-Response (MTTR) ist wichtig. Sicherheitsereignisse können zu Sicherheitsverletzungen werden, wenn sie Monate Zeit haben, sich im Netzwerk auszubreiten. Sicherheitsteams müssen durch Bedrohungssuche (Threat Hunting) und Erkennung Sicherheitslücken finden und schließen, um MTTI und MTTR zu reduzieren; je schneller sie finden und reagieren können, desto geringer ist der Schaden, den eine Sicherheitsverletzung verursacht.

Work from Anywhere Szenario-Lösungen

Alles was es braucht ist ein Verstoß

XDDR legt den Schwerpunkt auf eine koordinierte Reaktion, um den jeweiligen Verstoß einzudämmen und abzumildern, WENN er auftritt.

Aktuelle News und Pressemitteilungen

Informieren Sie sich über die Erfolge von Sangfor, darunter Branchenanerkennung, Auszeichnungen und Akkreditierungen durch die weltweit führenden Analystenfirmen und Testinstitute.

Sangfor Technologies Strengthens Athena MDR with New UAE Point of Presence to Support Regional Cyber Resilience

07 Jul, 2025Sangfor Technologies Unveils Sangfor Athena: A Bold New Brand for Its Cybersecurity Business

18 Jun, 2025Sangfor Honored with Frost & Sullivan’s 2025 APAC XDR Customer Value Leadership Recognition

10 Jun, 2025Häufig gestellte Fragen

Bei so vielen verschiedenen Malware-Programmen da draußen kann es schwierig sein, das richtige zu finden. Da Bedrohungserkennungsdienste und -software nach wie vor sehr gefragt sind, ist Sangfor Continuous Threat Detection eine der führenden Lösungen, wenn es um Bedrohungssuche (Threat Hunting), Bedrohungserkennung und Netzwerkanalyse geht.

Malware hat sich in letzter Zeit erheblich weiterentwickelt, um die gesamte existierende Bedrohungserkennungssoftware zu umgehen. Einige der Methoden, die sie dafür verwendet, sind Verzögerungstaktiken, intelligente Suspendierung und Fragmentierung. Angesichts vieler weiterer Methoden zur Umgehung der Erkennung war der Bedarf an Bedrohungserkennungsdiensten und Netzwerkanalyse-Tools noch nie so hoch.