DDoS คืออะไร?

DDoS (Distributed Denial of Service) คือ รูปแบบการโจมตีทางไซเบอร์ชนิดหนึ่งที่มุ่งเป้าไปยังเซิร์ฟเวอร์ บริการบนเว็บไซต์ หรือเครือข่ายคอมพิวเตอร์ โดยส่งปริมาณคำขอหรือทราฟฟิก (Traffic) จำนวนมากไปยังเว็บไซต์หรือเซิร์ฟเวอร์เป้าหมายพร้อมกัน โดยใช้เครือข่ายของอุปกรณ์ที่เรียกว่า Botnet ซึ่งเป็นแหล่งที่มาหลักของ DDoS Attack ส่งผลให้บริการต่างๆ ไม่สามารถใช้งานได้ จนเกิดการรั่วไหลของข้อมูล ความเสียหายต่อชื่อเสียง และการสูญเสียทางการเงิน

DDoS มีหลักการทำงานอย่างไร?

DDoS Attack เป็นการโจมตีด้วยเครือข่ายอุปกรณ์ที่ถูกควบคุมที่เรียกว่า Botnet หรืออุปกรณ์ที่ถูกติดตั้งมัลแวร์ที่เชื่อมต่อกับอินเทอร์เน็ต เช่น คอมพิวเตอร์ สมาร์ทโฟน รวมไปถึงอุปกรณ์ IoT และแม้แต่ Virtual Machine ทำให้เป้าหมายซึ่งอาจเป็นเว็บไซต์ บริการออนไลน์ หรือระบบเครือข่ายมีปริมาณคำขอ (Request) หรือทราฟฟิก (Traffic) จำนวนมากเกินกว่าจะรองรับได้ ส่งผลให้ “ระบบล่ม” นั่นเอง

ทั้งนี้ แฮกเกอร์มักมักถูกควบคุมอุปกรณ์ต่างๆ ผ่านการโจมตีที่ไม่ได้กำหนดเป้าหมายเฉพาะ อย่างอีเมลฟิชชิง ( Phishing) การดาวน์โหลดไฟล์มีมัลแวร์แอบแฝง และเวิร์ม (Worm) ซึ่งแพร่กระจายมัลแวร์ไปยังอุปกรณ์ต่างๆ ที่เชื่อมต่อกัน

เมื่ออุปกรณ์ถูกติดตั้งมัลแวร์ มัลแวร์จะทำการเชื่อมต่อไปยังเซิร์ฟเวอร์ Command and Control (C2) ของแฮกเกอร์ ซึ่งช่วยให้ผู้โจมตีสามารถควบคุมอุปกรณ์ได้จากระยะไกล ทำให้อุปกรณ์นั้นๆ กลายเป็น “บอท” หรือ “ซอมบี้” โดยเมื่ออุปกรณ์จำนวนมากขึ้นที่ถูกติดตั้งมัลเแวร์ก็จะเกิดเครือข่ายบอทหรือ Botnet ขึ้นในที่สุด

เมื่อแฮกเกอร์ตัดสินใจที่จะเริ่มการโจมตี DDoS พวกเขาจะส่งคำสั่งไปยัง Botnet จากนั้นบอทแต่ละตัวในเครือข่ายจะส่งคำขอไปยังที่อยู่ IP ของเป้าหมาย จนเกิดเป็นคำขอจำนวนมหาศาลที่มาพร้อมกันจากบอทหลายพันหรือแม้แต่หลายล้านตัว ซึ่งแน่นอนว่าเครือข่ายเป้าหมายนั้นขาดทรัพยากรในการจัดการคำขอเหล่านี้ นำไปสู่การปฏิเสธการให้บริการและกีดขวางไม่ให้ผู้ใช้งาน ”ตัวจริง” เข้าถึงบริการหรือเครือข่าย ทำให้บริการต่างๆ หยุดชะงักและสร้างความเสียหาย

DoS Attack vs. DDoS Attack ต่างกันอย่างไร?

การโจมตีแบบ Denial of Service (DoS) เป็นการใช้แหล่งการโจมตีเดียวในการพยายามทำให้บริการหรือเครือข่ายเป้าหมายหยุดให้บริการ ดังนั้น ขนาดของการโจมตี DoS ถูกจำกัดโดยทรัพยากรของเครื่องคอมพิวเตอร์หรืออุปกรณ์เพียงชิ้นเดียว โดยทั่วไป การโจมตีอาจอยู่ในช่วงไม่กี่กิกะบิตต่อวินาที (Gbps) ไปจนถึง 10 Gbps ขึ้นอยู่กับทรัพยากรของผู้ทำการโจมตี

ในทางตรงกันข้าม DDoS Attack ใช้ประโยชน์จากอุปกรณ์ที่หลายพันหรือแม้แต่หลายล้านเครื่องใน Notnet เพื่อเริ่มการโจมตีพร้อมๆ กันไปยังเป้าหมาย การโจมตีเหล่านี้มักมีขนาดใหญ่ถึง 100 Gbps และอาจถึงหนึ่งเทราบิตต่อวินาที (Tbps) ในอีกนัยหนึ่ง ขนาดของการโจมตี DDoS อาจใหญ่มากจนสามารถทำให้เครือข่ายเป้าหมายที่มีทรัพยากรและการป้องกันที่ดีหยุดชะงัก ทำให้เป็นประเภทการโจมตีน่ากังวลและความรุนแรงสูงอย่างมีนัยสำคัญ

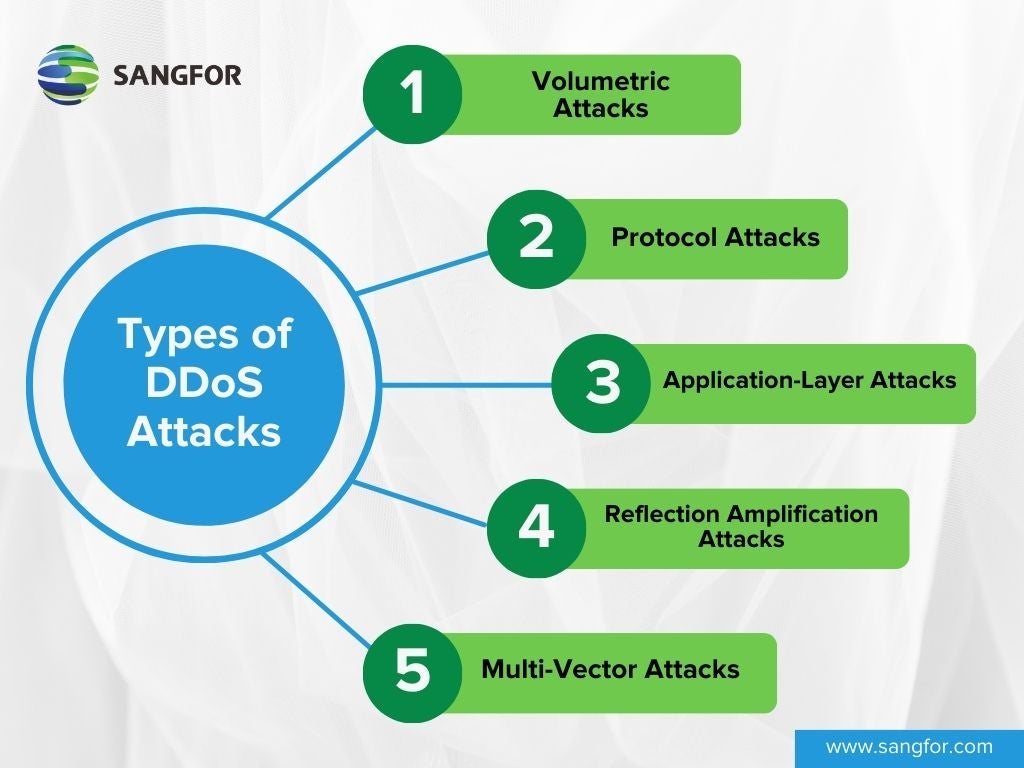

ประเภทของ DDoS Attack

DDoS Attack มีหลายรูปแบบ แต่ทั้งหมดมีเป้าหมายเดียวกัน คือ เพื่อทำให้บริการออนไลน์หรือเครือข่ายไม่สามารถใช้งานได้ ดังนั้น เพื่อให้เข้าใจงายขึ้นว่าการโจมตี DDoS แบบต่างๆ ทำงานอย่างไร ให้ลองลองจินตนาการว่า เว็บไซต์หนึ่งเป็นเมือง และมีองค์ประกอบต่างๆ คล้ายกับเมืองเมืองหนึ่ง ดังนี้

- เมือง คือ เว็บไซต์ทั้งหมด ครอบคลุมทุกหน้าเว็บ แอปพลิเคชัน และบริการ

- ถนน คือ เส้นทางเครือข่าย (Network Pathway) ที่อำนวยความสะดวกในการเข้าถึงส่วนต่างๆ ของเว็บไซต์

- การจราจร คือ การไหลของแพ็คเก็ตข้อมูลที่ถูกส่งออกและส่งเข้าสู่เว็บไซต์

- กฎจราจร คือ โปรโตคอลเครือข่ายที่จัดการและควบคุมการส่งผ่านของข้อมูล

- สิ่งอำนวยความสะดวกสาธารณะ คือ แอปพลิเคชันและบริการบนเว็บไซต์ที่ทำหน้าที่เฉพาะสำหรับผู้ใช้

มาดูประเภทต่างๆ ของการโจมตี DDoS

1. Volumetric Attacks

Volumetirc Attack หรือ การโจมตีเชิงปริมาณ เป็นการใช้ปริมาณทราฟฟิกจำนวนมหาศาลเพื่อโจมตีเป้าหมาย เครือยข่ายหรือเว็บไซต์จะไม่สามารถให้บริการได้ เนื่องจาก Banwidth ถูกใช้งานจนเต็ม ทำให้ไม่สามารถประมวลผลคำขอใหม่ๆได้ โดยการโจมตีเชิงปริมาณทำงานที่ Network Layer (L3) ซึ่งทำหน้าที่ส่งต่อแพ็คเก็ต จึงเรียกอีกอย่างว่าการโจมตี Network-Layer DDoS Attack ดังนั้น ขนาดของการโจมตีจึงถูกวัดในปริมาณทราฟิก โดยทั่วไปเป็นหน่วย Gbps หรือ Tbps และเนื่องจากความง่ายดายในการดำเนินการ ทำให้การโจมตีแบบ Volumetic Attack เป็นประเภทการโจมตี DDoS ที่ได้พบบ่อยที่สุด

หากเปรียบเทียบเว็บไซต์เป็นเมือง ให้นึกถึงการโจมตี DDoS เชิงปริมาณว่า ในเมืองเกิดถนนปลอมการใช้งาน รถมอเตอร์ไซค์จำนวนมาก (Request จาก Botnet) ที่เชื่อมเข้าสู่ถนน (เส้นทางเครือข่าย) ทำให้เมืองติดขัดเพราะการจราจรของรถ (ข้อมูล) ซึ่งขัดขวางไม่ให้ประชาชน (ผู้ใช้งานทั่วไป) เข้าถึงเมือง (เว็บไซต์) ได้ตามปกติ

ยกตัวอย่าง Volumetirc Attack เช่น การโจมตีแบบ UDP Flood และ ICMP (Ping) Flood

2. Protocol Attacks

Protocol Attacks หรือการโจมตีโปรโตคอลจะใช้ประโยชน์จากจุดอ่อนของโปรโตคอลใน Network Layer หรือ Transport Layer (L3/L4) เพื่อขัดขวางการส่งข้อมูล โดยมีจุดประสงค์เพื่อปรับเปลี่ยนการเชื่อมต่อในลักษณะที่ทำให้ทรัพยากรโครงสร้างพื้นฐานของเครือข่ายเป้าหมายถูกใช้งานจนหมด ขัดวางไม่ให้มีการประมวลผลคำขอเพิ่มเติม ซึ่งการโจมตีโปรโตคอลยังมีเป้าหมายที่โปรโตคอล L3 เช่น ICMP จึงรวมไปถึงการโจมตี DDoS ในระดับเครือข่าย ซึ่งมีขนาดที่วัดได้ในหน่วย Gbps หรือ Tbps ถึงแม้ว่าจะไม่ได้ใช้ปริมาณทราฟิกจำนวนมหาศาล แต่ก็ยังใช้ทราฟิกในปริมาณที่มีนัยสำคัญมากพอให้เกิดการหยุดชะงักของเครือข่ายเป้าหมาย

หากเปรียบเทียบเว็บไซต์เป็นเมือง การโจมตีลักษณะนี้คล้ายกับการฝ่าฝืนกฎจราจร (โปรโตคอลเครือข่าย) เช่น มีคนขับรถที่จอดรถขวางกลางสี่แยก (คล้ายกับการโจมตี SYN Flood) หรือรถบรรทุกขนาดใหญ่ที่สูงเกินขอบทางยกระดับจนปิดกั้นถนน (คล้ายกับการโจมตี Ping of Death) ส่งผลให้เกิดความวุ่นวายและจราจรติดขัด ป้องกันไม่ให้ผู้คนเข้าถึงเมือง (เว็บไซต์) หรือสิ่งอำนวยความสะดวก (แอปพลิเคชันและบริการ)

ยกตัวอย่างเช่น การโจมตี SYN Flood, การโจมตี Fragmented Packet, Ping of Death และการโจมตี Smurf

3. Application-Layer Attacks

ตามชื่อเรียก การโจมตีระดับแอปพลิเคชันมุ่งเป้าหมายไปยังเลเยอร์แอปพลิเคชัน (L7) ของระบบคอมพิวเตอร์ ซึ่งเป็นแอปพลิเคชันหรือบริการของเว็บไซต์ โดยจุดประสงค์คือการทำให้เว็บเซิร์ฟเวอร์ล่มผ่านคำขอ HTTP หรือการเรียกใช้งานแอปพลิเคชัน และการทำธุรกรรมจำนวนมากเกินไป เนื่องจากการโจมตี Application-Layer DDoS จะทำให้บริการหยุดชะงักด้วยด้วยคำขอ (Request) มากกว่าการใช้ทราฟิก (Traffic) จึงถูกวัดในหน่วยคำขอต่อวินาที (RPS)

หากเปรียบเทียบเว็บไซต์เป็นเมือง ก็เป็นเหมือนกับการทำให้สิ่งอำนวยความสะดวกของเมือง เช่น บริการขนส่งสาธารณะและโรงพยาบาลหยุดการให้บริการ แต่ผู้คนยังคงสามารถเข้าถึงสิ่งอำนวยความสะดวกเหล่านี้ได้ (เช่น สามารถเข้าถึงหน้าเว็บไซต์ได้) แต่ไม่สามารถรับบริการใดๆ ได้ (เช่น ใช้แอปพลิเคชันบนเว็บไซต์)

ยกตัวอย่างเช่น การโจมตี HTTP Flood, Slowloris และการโจมตี DDoS แบบ Zero-Day

4. Reflection Amplification Attacks

Reflection Amplification Attacks หรือ “การโจมตีแบบสะท้อนขยาย” เป็นขยายปริมาณทราฟิกที่ใช้ในการโจมตีผ่านตัวกลาง (Intermediary) และส่ง (Redirect) ไปยังเครือข่ายเป้าหมาย ซึ่งสามารถทำได้โดยการส่งคำขอขนาดเล็กไปยังเซิร์ฟเวอร์บุคคลที่สามที่ส่งคืน Response ที่ใหญ่กว่า เช่น เซิร์ฟเวอร์ DNS โดยแหล่งที่มาของคำขอจะถูกปลอมแปลงเป็นที่อยู่ของเครือข่ายเป้าหมายแทน เพื่อให้ปริมาณทราฟิกจำนวนมหาศาลถูกส่งไปยังเป้าหมาย ซึ่งการโจมตีลักษณะนี้มักใช้งาน Botnet ปริมาณน้อยกว่า แต่อาจมีความรุนแรงเทียบเท่าหรือมากกว่า Botnet ที่มีปริมาณมากกว่า

หากเปรียบเทียบเว็บไซต์เป็นเมือง ลองนึกภาพว่าแฮกเกอร์ส่งคำขอให้เมืองอื่นส่ง “การจราจร” ปริมาณมหาศาลไปยังเมืองเป้าหมาย เช่น ส่งผู้อพยพจำนวนมาก การขนส่งที่มาถึงเมืองอย่างกะทันหันจะนำไปสู่ความแออัดอย่างมหาศาล

ยกตัวอย่างเช่น การโจมตีขยาย DNS, การโจมตีขยาย NTP และการโจมตีขยาย SSDP

5. Multi-Vector Attacks

คือ รูปแบบการโจมตีที่นี้รวมวิธีการข้างต้นมากกว่า 2 วิธีขึ้นไป เพื่อสร้างการโจมตีที่ซับซ้อนมากยิ่งขึ้น ซึ่งทำให้ยากต่อการแก้ไขและบรรเทาสถานการณ์ โดยอาจเป็นการโจมตีที่ Layer หลายชั้นพร้อมกัน เช่น การใช้ Volumetric Attack ร่วมกับ Application-Layer Attack

เหตุการณ์ DDoS Attack ที่โด่งดัง

การโจมตี DDoS แต่ละเหตุการณ์ที่มีชื่อเสียงนั้นล้วนแล้วแต่มีความโดดเด่นของตัวเอง ไม่ว่าจะเป็นเพราะขนาดการโจมตีที่ใหญ่โต ความซับซ้อนของเทคนิคที่ใช้ หรือผลกระทบที่สำคัญต่อเป้าหมายและชุมชนผู้ใช้งานอินเทอร์เน็ต มาดูกันว่ามีเหตุการณ์ DDoS อะไรบ้างที่เป็นที่น่าสนใจ

การโจมตี Google Cloud DDoS ในปี 2022

ถือเป็นการโจมตี DDoS ครั้งที่ใหญ่ที่สุดในปี 2022 เกิดขึ้นในเดือนมิถุนายนและมีเป้าหมายคือที่ผู้ใช้บริการ Google Cloud โดยการโจมตีนี้มียอดปริมาณคำขอสูงสุดที่ 46 ล้านคำขอต่อวินาที (RPS) ทำให้เป็นการโจมตี DDoS ที่ใหญ่ที่สุดที่บันทึกไว้ในปีนั้น ซึ่งการโจมตีเริ่มต้นด้วยจำนวนคำขอมากกว่า 10,000 RPS ที่เล็งเป้าหมายไปยัง Load Balancer และ HTTP(S) ของลูกค้า และเพิ่มจำนวนขึ้นอย่างรวดเร็วเป็น 100,000 RPS ภายในแปดนาที และถึงจุดสูงสุดที่ 46 ล้าน RPS

การโจมตี AWS DDoS ในปี 2020

Amazon Web Services (AWS) ได้เผชิญกับการโจมตี DDoS ขนาดใหญ่ในเดือนกุมภาพันธ์ 2020 ซึ่งมีเป้าหมายที่ลูกค้า AWS ที่ไม่ระบุชื่อ การโจมตีนี้ใช้เทคนิคที่เรียกว่า Connectionless Lightweight Directory Access Protocol (CLDAP) Reflection ซึ่งเป็นการขยายทราฟิกที่ส่งไปยังที่อยู่ IP ของเหยื่อให้มากขึ้นราว 56 ถึง 70 เท่า ซึ่งการโจมตีมีจำนวนทราฟิกสูงสุดถึง 2.3 Tbps และคงอยู่เป็นเวลานาน 3 วัน

การโจมตี Google DDoS ในปี 2020

Google ประสบกับการโจมตี UDP amplification ที่ทำลายสถิติในปี 2020 ซึ่งมีแหล่งที่มาจาก ISP จีนหลายแห่ง การโจมตีที่อยู่ IP หลายพันของ Google ใช้เวลาหกเดือนและมียอดสูงสุดที่น่าทึ่งคือ 2.5 Tbps นี่ยังคงเป็นการโจมตีแบนด์วิดท์ที่ใหญ่ที่สุดที่รู้จัก ณ เวลาที่รายงาน

การโจมตี GitHub DDoS ในปี 2018

เมื่อวันที่ 28 กุมภาพันธ์ 2018 GitHub ถูกโจมตีด้วย DDoS Attack ที่มีปริมาณ 1.35 Tbps และคงอยู่เป็นเวลาประมาณ 20 นาที การโจมตีนี้มีจุดเด่นที่การใช้ประโยชน์จากระบบฐานข้อมูล Memcached ซึ่งให้สามารถขยายปริมาณทราฟิกได้สูงถึง 51,200 เท่า

การโจมตี Mirai Dyn DDoS ในปี 2016

เมื่อวันที่ 21 ตุลาคม 2016 Dyn ซึ่งเป็นผู้ให้บริการ Domain Name Service รายใหญ่ถูกโจมตีด้วยการปริมาณทราฟิกจำนวน 1 Tbps กลายเป็นสถิติใหม่สำหรับการโจมตี DDoS ณ เวลาดังกล่าว ซึ่งการโจมตีดังกล่าวคาดว่าเป็นการกระทำของมัลแวร์ Mirai Botnet และส่งผลกระทบต่อเว็บไซต์ที่มีชื่อเสียง เช่น GitHub, HBO, Twitter, Reddit, PayPal, Netflix และ Airbnb

การโจมตี Mirai Krebs และ OVH DDoS ในปี 2016

เมื่อวันที่ 20 กันยายน 2016 บล็อกของ Brian Krebs ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ ถูกโจมตีด้วย DDoS Attack ที่มีปริมาณกว่า 620 Gbps ซึ่งเป็นการโจมตีที่ใหญ่ที่สุดที่เห็นในเวลานั้น โดย Mirai Botnet ซึ่งเป็นผู้โจมตีในครั้งนี้ ได้กำหนดเป้าหมายต่อไปยัง OVH ซึ่งเป็นหนึ่งในผู้ให้บริการโฮสติ้งที่ใหญ่ที่สุดในยุโรป โดยการโจมตีลูกค้า OVH นี้ขับเคลื่อนด้วย Botnet ประมาณ 145,000 ตัว ทำให้เกิดโหลดทราฟิกถึง 1.1 Tbps และคงอยู่เป็นเวลานานถึง 7 วัน

แรงจูงใจของ DDoS Attack

การโจมตี DDoS ถูกใช้งานด้วยเหตุผลที่หลากหลาย ซึ่งทั้งหมดด้วยมีเจตนาอันตรายแอบแฝง โดยแรงจูงใจหลักที่ก่อให้เกิดการโจมตี DDoS ได้แก่

- ผลประโยชน์ทางการเงิน - ผู้โจมตีมักมีเป้าหมายที่ธุรกิจเพื่อการกรรโชกทางการเงิน เช่น เรียกร้องค่าไถ่ เพื่อหยุดการโจมตี โดยสิ่งนี้มักเกิดขึ้นในการโจมตีแบบ Triple Ransomware ซึ่งเหยื่อจะถูกโจมตีด้วย DDoS ประกอบกับถูกขโมยและถูกเข้ารหัสข้อมูล เพื่อที่จะกดดันให้จ่ายค่าไถ่มากขึ้น

- การแข่งขันทางธุรกิจ - บริษัทอาจใช้การโจมตี DDoS เพื่อขัดขวางการดำเนินงานของคู่แข่ง และสร้างข้อเปรียบในการแข่งขัน โดยว่าจ้างแฮกเกอร์ที่นำเสนอบริการ DDoS ซึ่งมักให้บริการในฐานะ "Booter" หรือ "Stresser"

- Hacktivism - กลุ่มแฮกเกอร์ใช้การโจมตี DDoS เป็นรูปแบบของการประท้วงต่อรัฐบาล องค์กร หรือบุคคลที่พวกเขาคัดค้านนโยบายหรือการกระทำ

- การแก้แค้นส่วนตัว - บุคคลคนหนึ่งอาจทำ DDoS Attack เพื่อเป็นการแก้แค้นองค์กร ซึ่งการโจมตีเหล่านี้มักเป็นรูปแบบการให้บริการ DDoS โดยมีราคาต่ำพอที่จะอยู่ในขอบเขตที่บุคคลสามารถจ่ายได้ บางบริการนำเสนอการโจมตีระยะสั้นในราคาเพียงไม่กี่ดอลลาร์

- การเบี่ยงเบนความสนใจ - การโจมตี DDoS สามารถใช้เป็นฉากบังหน้าสำหรับการกระทำที่เป็นอันตรายอื่นๆ เช่นการล้วงข้อมูล ในขณะที่องค์กรผู้เป็นเหยื่อมุ่งเน้นไปยังการจัดการ DDoS Attack แฮกเกอร์มักใช้โอกาสนี้เพื่อแทรกซึมเข้าไปในระบบ และขโมยข้อมูลสำคัญขององค์กร

ด้วยแรงจูงใจมากมายที่เป็นสาเหตุของ DDoS Attack และบริการ DDoS หมายความว่าธุรกิจและบุคคลเกือบทุกคนอาจเป็นเป้าหมายของการโจมตีในรูปแบบนี้เมื่อใดก็ได้

สถิติและแนวโน้มของ DDoS Attack

รายงาน DDoS Threat Report Q3 ปี 2023 จาก Cloudflare ได้แสดงให้เห็นข้อมูลเชิงลึกเกี่ยวกับการ DDoS Attack หลายประการ ด้วยโครงสร้างพื้นฐานเครือข่ายที่กว้างขวางของ Cloudflare ประกอบกับตำแหน่งในฐานะตัวกลางสำคัญสำหรับการจัดการทราฟิกบนอินเทอร์เน็ต ทำให้เป็นสถิติที่เชื่อถือได้เกี่ยวกับการโจมตี DDoS โดยมีสถิติที่น่าสนใจ ดังนี้

ปริมาณการโจมตี DDoS

การโจมตี DDoS ระดับแอปพลิเคชัน (HTTP)

- 8.9 ล้านล้านคำขอโจมตีในไตรมาสที่ 3 ปี 2023 เพิ่มขึ้น 65% จากไตรมาสก่อนหน้า

- 19 ล้านล้านคำขอโจมตีระหว่างไตรมาสที่ 1 ถึงไตรมาสที่ 3 ปี 2023

การโจมตี DDoS ระดับเครือข่าย (L3/L4)

- 2.1 ล้านครั้งในไตรมาสที่ 3 ปี 2023 เพิ่มขึ้น 14% จากไตรมาสก่อนหน้า

- 6 ล้านครั้งระหว่างไตรมาสที่ 1 ถึงไตรมาสที่ 3 ปี 2023

การโจมตีปริมาณสูงพิเศษ (Hyper-Volumetric Attacks)

- Cloudflare บรรเทาการโจมตี DDoS แบบ HTTP ปริมาณสูงพิเศษหลายพันครั้งในไตรมาสที่ 3 ปี 2023 โดยอัตราการโจมตีเฉลี่ยอยู่ที่ 30 ล้านคำขอต่อวินาที (RPS) โดยมี 89 การโจมตีที่มีปริมาณเกิน 100 ล้าน RPS และการโจมตีที่ใหญ่ที่สุดมียอดสูงสุดที่ 201 ล้าน RPS ซึ่งมากกว่าสถิติก่อนหน้านี้ถึง 3 เท่า

- การโจมตี Hyper-Volumetric Attack ใช้ประโยชน์จากช่องโหว่ HTTP/2 Rapid Reset (CVE-2023-44487) ซึ่งถูกใช้งานตั้งแต่เดือนสิงหาคม 2023

- การโจมตีเหล่านี้มักใช้ Botnet จาก Virtual Machine ซึ่งสามารถส่งผลกระทบได้มากถึง 5000 เท่าต่อ 1 โหนด เมื่อเทียบกับ Botnet จากอุปกรณ์ IoT แบบดั้งเดิม

อุตสาหกรรมที่ตกเป็นเป้าหมาย

การโจมตี DDoS ระดับแอปพลิเคชัน (HTTP)

- อุตสาหกรรมเป้าหมาย 3 อันดับแรก ตามปริมาณการจราจรโจมตี ได้แก่ เกมและการพนัน (5.41%), เทคโนโลยีสารสนเทศและอินเทอร์เน็ต (4.38%) และสกุลเงินดิจิทัล (3.43%)

- อุตสาหกรรมเป้าหมาย 3 อันดับแรก ตามปริมาณทราฟิกโจมตีเทียบกับทราฟิกของตนเอง ได้แก่ การทำเหมืองแร่และโลหะ (17.46%), องค์กรไม่แสวงหาผลกำไร (17.41%) และเภสัชกรรม เทคโนโลยีชีวภาพ สุขภาพ (14.77%)

- แบ่งตามภูมิภาค ได้แก่ อุตสาหกรรมซอฟต์แวร์คอมพิวเตอร์ในอเมริกาเหนือ, เกมและการพนันในยุโรป, สกุลเงินดิจิทัลในเอเชีย, ค้าปลีกในตะวันออกกลาง ฯลฯ

การโจมตี DDoS ระดับเครือข่าย (L3/L4):

- อุตสาหกรรมเป้าหมาย 3 อันดับแรก ตามปริมาณการจราจรโจมตี ได้แก่ เทคโนโลยีสารสนเทศและอินเทอร์เน็ต (34.86%), โทรคมนาคม (3.01%) และการพนันและเกม (1.51%)

- อุตสาหกรรมเป้าหมาย 3 อันดับแรก ตามปริมาณทราฟิกโจมตีเทียบกับทราฟิกของตนเอง ได้แก่ ดนตรี (21.3%), ความปลอดภัยคอมพิวเตอร์และเครือข่าย (21.3%) และเทคโนโลยีสารสนเทศและอินเทอร์เน็ต (16.1%)

ประเทศเป้าหมาย:

การโจมตี DDoS ระดับแอปพลิเคชัน (HTTP):

- ประเทศเป้าหมาย 3 อันดับแรก ตามปริมาณการจราจรโจมตี ได้แก่ สหรัฐอเมริกา (4.867%), สิงคโปร์ (3.120%) และจีน (2.208%)

- ประเทศเป้าหมาย 3 อันดับแรก ตามปริมาณทราฟิกโจมตีเทียบกับทราฟิกของตนเอง ได้แก่ แองกวิลลา (75.51%), อเมริกันซามัว (21.60%) และหมู่เกาะบริติชเวอร์จิน (12.83%)

การโจมตี DDoS ระดับเครือข่าย (L3/L4):

- ประเทศเป้าหมาย 3 อันดับแรก ตามปริมาณการจราจรโจมตี ได้แก่ จีน (29.22%), สหรัฐอเมริกา (3.55%) และไต้หวัน (2.97%)

- ประเทศเป้าหมาย 3 อันดับแรก ตามปริมาณทราฟิกโจมตีเทียบกับทราฟิกของตนเอง ได้แก่ จีน (73.0%), เนเธอร์แลนด์ (35.0%) และไทย (30.0%)

แหล่งที่มาของการจราจรโจมตี

การโจมตี DDoS ระดับแอปพลิเคชัน (HTTP)

- แหล่งที่มา 3 อันดับแรก ตามปริมาณการจราจรโจมตี สหรัฐอเมริกา (15.78%), จีน (12.62%) และบราซิล (8.74%)

- แหล่งที่มา 3 อันดับแรก ตามปริมาณทราฟิกโจมตีเทียบกับทราฟิกของตนเอง ได้แก่ โมซัมบิก (21.4%), อียิปต์ (13.4%) และลิเบีย (12.9%)

การโจมตี DDoS ระดับเครือข่าย (L3/L4)

- แหล่งที่มา 3 อันดับแรก ตามปริมาณการจราจรโจมตี สหรัฐอเมริกา (36.6%), เยอรมนี (7.9%) และสหราชอาณาจักร (4.7%)

- แหล่งที่มา 3 อันดับแรก ตามปริมาณทราฟิกโจมตีเทียบกับทราฟิกของตนเอง ได้แก่ นิวแคลิโดเนีย (39.12%), เวียดนาม (38.14%) และปารากวัย (30.77%)

เวกเตอร์การโจมตี

- เวกเตอร์การโจมตีชั้นนำ ได้แก่ การโจมตีแบบ DNS flood (46.74%), การโจมตีแบบ SYN flood (22.08%), ตามด้วยการโจมตีแบบ RST flood (6.16%), การโจมตีแบบ UDP flood (5.29%) และการโจมตีจาก botnet Mirai (3.58%)

- แนวโน้มกลยุทธ์การโจมตี DDoS ได้แก่ การเพิ่มขึ้นอย่างมีนัยสำคัญของการโจมตี mDNS (multicast DNS) (456%), การโจมตี CoAP (Constrained Application Protocol) (387%) และการโจมตี DDoS แบบ ESP (Encapsulating Security Payload) (303%)

- การโจมตี DDoS แบบเรียกค่าไถ่ลดลงเป็น 2 ไตรมาสติดต่อกัน (จาก 12% เหลือ 8%)

ทำไมการโจมตี DDoS ถึงยากต่อการป้องกัน

ตัวอย่างของการ DDoS Attack รวมถึงสถิติและแนวโน้มที่กล่าวไปข้างต้นเน้นย้ำถึงความแพร่หลาย ความซับซ้อน และประสิทธิภาพที่เพิ่มขึ้นของการโจมตี DDoS แล้วอะไรที่ขับเคลื่อนแนวโน้มดังกล่าว มาดูกันว่าปัจจัยประกาใดบ้างรที่ทำให้การโจมตี DDoS ยากที่จะตรวจจับและแก้ไข

- การเลียนแบบทราฟิกของจริง - จำนวนทรากฟิกที่ถูกสร้างขึ้นสามารถเลียนแบบทราฟิกของผู้ใช้งานจริงได้ โดยเฉพาะในการโจมตีระดับแอปพลิเคชัน ทำให้ยากต่อการแยกแยะจากคำขอปกติทั่วไป

- ลักษณะการกระจายของการโจมตี - การโจมตี DDoS มักมาจากอุปกรณ์ที่ถูกควบคุม (Bot) จำนวนมาก ซึ่งอาจกระจายตัวอยู่ในหลายพื้นที่ ส่งผลให้ทราฟิกดูเหมือนการทราฟิกปกติจากอินเทอร์เน็ต

- การปลอมแปลง IP - การใช้ที่อยู่ IP ปลอมในการโจมตี DDoS สามารถปกปิดต้นแหล่งที่แท้จริงของการโจมตี ซึ่งเพิ่มความซับซ้อนให้กับการวิเคราะห์ทราฟิกไปอีกระดับ

- การโจมตีที่เปลี่ยนแปลงและพัฒนาต่อเนื่อง - แฮกเกอร์มักเปลี่ยนเวกเตอร์การโจมตีและรูปแบบเพื่อหลีกเลี่ยงการตรวจจับ พวกเขาอาจเปลี่ยนขนาดแพ็คเก็ต สลับระหว่างเป้าหมายโจมตี หรือเปลี่ยนพฤติกรรมของทราฟิก ทำให้การตรวจจับที่สม่ำเสมอเป็นเรื่องท้าทาย

- ปริมาณและขนาดของการจราจร - ปริมาณการจราจรที่มหาศาลในการโจมตี DDoS ขนาดใหญ่ไม่เพียงแค่หยุดบริการของเครือข่ายเป้าหมาย แต่ยังรวมถึงระบบการติดตามและตรวจจับ ขัดขวางการวิเคราะห์ที่มีประสิทธิภาพ

- การใช้เทคนิคการโจมตี Low-and-Slow - การโจมตี DDoS ที่ซับซ้อนบางอย่างใช้เทคนิคแบบ Low-and-Slow ซึ่งสร้างทราฟิกที่ดูไม่น่าสงสัย แต่มีเป้าหมายที่จุดอ่อนหรือส่วนประกอบเฉพาะของบริการ ทำให้การตรวจจับมีความซับซ้อนยิ่งขึ้น

วิธีป้องกันและหยุด DDoS Attack

ดังที่กล่าวไปข้างต้น ลักษณะการโจมตีของ DDoS Attack นั้นยากต่อการตรวจจับและป้องกัน ดังนั้นจึงไม่มีวิธีการป้องกันเดียวที่สมบูรณ์แบบ แต่จำเป็นต้องใช้เทคนิคผสมผสานเพื่อป้องกัน ตรวจจับ และบรรเทาการโจมตี DDoS อย่างมีประสิทธิภาพ นี่คือกลยุทธ์ทั่วไป 7 ประการเพื่อป้องกันการโจมตี DDoS พร้อมบอกถึงข้อจำกัดของแต่ละกลยุทธ์

Network Redundancy

คือ การติดตั้งเครือข่ายที่ซ้ำซ้อนและสร้างทรัพยากรซ้ำซ้อน (Redundant Resource) เช่น เซิร์ฟเวอร์ และแบนด์วิดท์เพื่อจัดการกับทราฟิกส่วนเกิน โดยระจายโหลดไปยังเซิร์ฟเวอร์และศูนย์ข้อมูลหลายแห่ง เพื่อลดผลกระทบของ DDoS ให้อยู่ในระดับที่สามารถจัดการได้

ข้อจำกัด คือ อาศัยต้นทุนในการบำรุงรักษาระบบค่อนข้างสูง นอกจากนี้ หากการโจมตีมีปริมาณทราฟิกหรือคำขอที่มากพอ ก็อาจไม่สามารถหยุดการโจมตีด้วยทรัพยากร Redundant Resource ได้

Rate Limiting

การจำกัดอัตราควบปริมาณทราฟิกที่ได้รับอนุญาตให้เข้าสู่เครือข่ายหรือเซิร์ฟเวอร์ ช่วยป้องกันไม่ให้เซิร์ฟเวอร์ถูกโหลดด้วยคำขอมากเกินไปภายในครั้งเดียว

ข้อจำกัด คือ ทราฟิกทั่วไปอาจถูกบล็อกหรือจำกัดการเข้าถึงบริการ หากมีการจำกัดปริมาณทราฟิกมากเกินไป ซึ่งวิธีนี้ต้องอาศัยการปรับแต่งอย่างละเอียด เพื่อสร้างสมดุลระหว่างการรองรับทราฟิกปกติและการป้องกัน DDoS

Blackhole Routing

เทคนิคนี้กำหนดเส้นทางทราฟิกทั้งหมดไปยัง "Black Hole” หรือ “หลุมดำ" เพื่อป้องกันเซิร์ฟเวอร์หรือเครือข่ายในระหว่างเกิด DDoS Attack โดยทราฟิกที่การโจมตีจะถูกเปลี่ยนเส้นทางไปยังเส้นทางว่างเปล่าหรือที่อยู่ IP ที่ไม่สามารถทำอันตรายใดๆ ได้

ข้อจำกัด คือ การเปลี่ยนเส้นทางไปยัง Blackhole เป็นมาตรการที่รุนแรง เนื่องจากไม่เพียงแต่บล็อกทราฟิกที่เป็นอันตรายเท่านั้น แต่ยังรวมถึงทราฟิกทั่วไปด้วย ซึ่งอาจส่งผลให้ผู้ใช้งานไม่สามารถเข้าถึงบริการได้ จึงแนะนำให้ใช้ Blackhole Routing เป็นมาตรการชั่วคราวในยามฉุกเฉินมากกว่าเป็นทางออกระยะยาว

Web Application Firewalls (WAF)

ไฟร์วอลล์ (Firewall) สำหรับแอปพลิเคชันเว็บหรือ WAF ปกป้องแอปพลิเคชันเว็บจาก DDoS โดยการกรองและติดตามทราฟิกบน HTTP ระหว่างเว็บแอปพลิเคชันและอินเทอร์เน็ต โดยใช้กฎข้อบังคับ เพื่อคัดแยกความแตกต่างระหว่างคำขอที่ถูกต้องและคำขอที่เป็นการโจมตี

ข้อจำกัด คือ ต้องอัปเดตระบบเป็นประจำ เพื่อป้องกันการโจมตีประเภทใหม่ๆ และบางครั้งอาจบล็อกการจราจรที่ถูกต้อง ส่งผลให้เกิดผลลัพธ์แบบ False Positive อย่างไรก็ตาม ปัญหานี้สามารถแก้ไขได้ด้วยการใช้ AI-Based Semantic Analysis ในการวิเคราะห์ ซึ่งจะเรียนรู้รูปแบบการโจมตีอย่างต่อเนื่อง เพื่อทำความรู้จักกับภัยคุกคามที่ไม่เคยพบเห็นมาก่อน

Anomaly-Based Detection

เป็นวิธีการวิเคราะห์รูปแบบทราฟิกและใช้อัลกอริทึม Machine Learning เพื่อตรวจจับและลดทราฟิกที่ผิดปกติ หรือเป็นการโจมตี DDoS

ข้อกำจัด คือ ต้องใช้ข้อมูลจำนวนมากเพื่อฝึกอัลกอริทึมอย่างมีประสิทธิภาพ อาจเกิดผล False Positive ซึ่งนำไปสู่การบล็อกทราฟิกทั่วไป นอกจากนี้ อาจมีประสิทธิภาพน้อยต่อเวกเตอร์การโจมตีที่ใหม่ๆ ที่ไม่เคยพบเห็นมาก่อน

Anycast Network Diffusion

ในเครือข่าย Anycast ที่อยู่ IP เดียวจะถูกแชร์ระหว่างเซิร์ฟเวอร์หลายเครื่องที่ตั้งอยู่ในสถานที่ต่างกัน ซึ่งเมื่อเกิดการโจมตี DDoS ทราฟิกจะกระจายตัวไปยังเซิร์ฟเวอร์เหล่านี้ เพื่อลดผลกระทบต่อการทำงานและบริการของเครือข่าย

ข้อจำกัด คือ Anycast อาจมีประสิทธิภาพต่ำ หากเจอกับการโจมตีที่ไม่ใช่ Volumetic Attack เช่น การโจมตี Application-Layer และต้องการโครงสร้างพื้นฐานการกำหนดเส้นทางที่ซับซ้อน

Cloud-Based Protection Services

บริการคลาวด์เหล่านี้นำเสนอโครงสร้างพื้นฐานการป้องกันขนาดใหญ่ที่สามารถดูดซับปริมาณทราฟิกจำนวนมาก โดยทั่วไปจะรวมเทคนิคการบรรเทาการโจมตี DDoS หลายอย่างเข้าด้วยกัน เช่น การจำกัดอัตรา WAF และการวิเคราะห์ทราฟิก เป็นต้น

ข้อจำกัด คือ บริการลักษณะนี้อาจมีค่าใช้จ่ายสูง และอาจไม่เหมาะสำหรับธุรกิจทุกประเภท โดยเฉพาะธุรกิจขนาดเล็กที่มีงบประมาณจำกัด นอกจากนี้ การพึ่งพาบริการภายนอกหมายถึงการไว้วางใจผู้ให้บริการ Third-Party ดูแลความปลอดภัยของเครือข่าย

ในยุคดิจิทัลที่การโจมตีทางไซเบอร์มีความซับซ้อนมากขึ้น DDoS Attack ถือเป็นหนึ่งในภัยคุกคามสำคัญที่ธุรกิจต้องเตรียมพร้อมรับมือ ซึ่งการป้องกันที่มีประสิทธิภาพจำเป็นต้องใช้หลายเทคโนโลยีควบคู่กัน โดย Next-Generation Firewall (NGFW) เป็นองค์ประกอบสำคัญที่สามารถตรวจจับและกรองทราฟิกที่ผิดปกติได้อย่างชาญฉลาด ขณะที่เทคโนโลยี EDR ช่วยป้องกันอุปกรณ์ปลายทางไม่ให้กลายเป็นส่วนหนึ่งของ Botnet โซลูชัน MDR ให้การเฝ้าระวังภัยคุกคามตลอด 24/7 ช่วยตรวจจับการโจมตี DDoS ในระยะเริ่มต้น และวางกระบวนการ Data Loss Prevention ที่ครอบคลุมจะช่วยปกป้องข้อมูลสำคัญไม่ให้รั่วไหลในกรณีที่ระบบถูกโจมตีจนเกิดช่องโหว่ ธุรกิจควรปรึกษาผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์เพื่อออกแบบระบบป้องกันแบบหลายชั้นที่เหมาะสมกับความเสี่ยงและความต้องการขององค์กร

เรียนรู้เพิ่มเติมร่วมกับ Sangfor

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับการโจมตี DDoS และวิธีป้องกันธุรกิจหรือองค์กรของคุณจากการโจมตีเหล่านี้ อย่าลังเลที่จะติดต่อผู้เชี่ยวชาญจาก Sangfor Technologies บริษัทผู้นำระดับโลกด้านความปลอดภัยทางไซเบอร์ การคำนวณแบบคลาวด์ และโซลูชันโครงสร้างพื้นฐานไอที