„Kenne deinen Feind“ – dieses Gefühl lässt sich auf fast jede Situation anwenden, und Ransomware ist da keine Ausnahme. Die Untersuchung der Ursprünge der Malware gibt Organisationen und der Öffentlichkeit ein besseres Verständnis dafür, wie sich Ransomware-Angriffe entwickelt haben und wie sie sich weiterentwickeln könnten. Wir haben eine praktische Zeitachse erstellt, um die genaue Geschichte der Ransomware, wie wir sie kennen, darzustellen.

1989: Die Geburt der Ransomware

Der erste aufgezeichnete Ransomware-Angriff fand 1989 statt, als Dr. Joseph Popp 20.000 infizierte Disketten an seine Forscherkollegen auf einer internationalen AIDS-Konferenz der Weltgesundheitsorganisation verteilte. Der führende Biologe verschickte Trojaner-Malware, getarnt als Fragebogen, der angeblich helfen sollte, das Risiko von Patienten, an AIDS zu erkranken, zu bestimmen. Die Malware blieb auf den Computern ruhend, bis diese 90 Mal neu gestartet wurden. Dann wurden die Dateien des Benutzers verschlüsselt, und eine Lösegeldforderung erschien auf dem Bildschirm, die verlangte, 189 US-Dollar an die PC Cyborg Corp. an ein Postfach in Panama zu senden. Diese Malware wurde später als das erste „digitale AIDS“ bekannt.

1992: David Naccache und Sebastiaan von Solms

Wenige Jahre nach Popps Ransomware-Aktion hatten David Naccache und Sebastiaan von Solms 1992 die Idee, anonyme Geldsysteme zu nutzen, um Lösegeld bei Entführungen sicher einzusammeln. Diese Technik nutzte eine Zeitung, um das Geld elektronisch zu übermitteln – da Kryptowährungen damals noch nicht existierten.

1996: Young und Yong

Adam L. Young und Moti Yung waren opportunistische Hacker, die die Idee der Public-Key-Kryptographie in Ransomware-Angriffe einführten, indem sie ein Proof-of-Concept implementierten, das eine Mischung aus Rivest-Shamir-Adleman (RSA) und Tiny Encryption Algorithm (TEA) verwendete, um die Daten des Opfers mit einem öffentlichen Schlüssel zu verschlüsseln. Im Gegensatz zum AIDS-Trojaner musste diese Ransomware den Entschlüsselungsschlüssel nicht enthalten – so konnten die Angreifer ihn geheim halten. Der ursprüngliche experimentelle Kryptovirus von Young und Yung sah vor, dass das Opfer den asymmetrischen Chiffretext an den Angreifer sendet, der ihn dann entschlüsselt und den darin enthaltenen symmetrischen Entschlüsselungsschlüssel gegen eine Gebühr an das Opfer zurückgibt.

2000: Onel de Guzman

Im Jahr 2000 schuf Onel de Guzman den berüchtigten „Lovebug“- oder „ILOVEYOU“-Virus – einen Computerwurm, der Dateien überschrieb, Passwörter stahl und Kopien von sich selbst an alle Kontakte in der E-Mail-Liste des Empfängers sendete. Der Virus betraf Millionen weltweit und verursachte weitreichenden Datenverlust.

Mitte der 2000er: Verschlüsselungsbasierte Ransomware

Zur Jahrhundertwende explodierte die Internetnutzung förmlich, die Zahl der Internetnutzer stieg von 39,14 Millionen im Jahr 1995 auf 2 Milliarden im Jahr 2010. Die massive Digitalisierung öffnete die Tür für fortschrittliche Ransomware-Angriffe. Viele Hacker nutzten benutzerdefinierte Entschlüsselungsschlüssel, wie beim 20-Dollar-GPCode-Decrypt-Hack, der 2005 stattfand.

2013–2015: Der Aufstieg der Bitcoin-Ransomware

Das Aufkommen von Bitcoin und anderen Kryptowährungen im Jahr 2010 revolutionierte die Ransomware-Szene nachhaltig, indem es eine anonyme und nicht nachverfolgbare Zahlungsmethode bot. Dies bereitete die Bühne für eine neue Art von Ransomware namens CryptoLocker im Jahr 2013 – eine Malware, die die Leistungsfähigkeit von Bitcoin mit fortschrittlicher Verschlüsselung kombinierte. Sie verwendete 2048-Bit-RSA-Schlüsselpaare, die von einem Command-and-Control-Server generiert wurden, und übermittelte sie an das Opfer, um dessen Dateien zu verschlüsseln und 300 US-Dollar für den Schlüssel zu fordern.

2015 – Heute: Big Game Hunting (Jagd auf große Ziele)

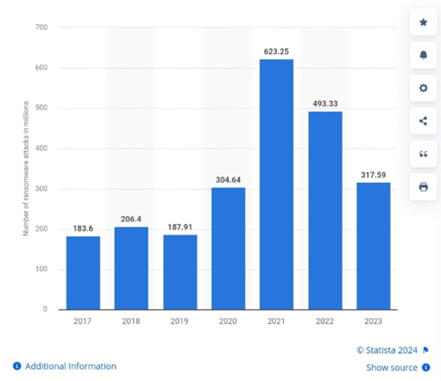

Seitdem sind Bedrohungsakteure von opportunistischen Angriffen zu gezielten Ransomware-Kampagnen gegen bestimmte Organisationen übergegangen – dem sogenannten Big Game Hunting. Obwohl Ransomware-Angriffe auf kleinere Ziele weiterhin existieren, gab es eine deutliche Verschiebung hin zur Fokussierung auf hochwertige Unternehmen, bei denen höhere Lösegelder gefordert werden konnten. In jüngster Zeit wurden kritische Infrastrukturen aufgrund der entscheidenden Natur ihrer Dienste zu einem stark angegriffenen Sektor – was diese Einrichtungen anfälliger dafür macht, ein Lösegeld zu zahlen, um den Betrieb aufrechtzuerhalten.

Wie wir aus der obigen Zeitachse sehen können, hat Ransomware in den vergangenen Jahrzehnten einige Entwicklungssprünge gemacht. Von Kleinkriminalität und simplen Disketten hin zu vielschichtigen und komplexen Cyberbedrohungen ist Ransomware zu einer großen Cybersicherheitsgefahr geworden. Zu allem Überfluss sind wir jetzt in der Phase der Ransomware-as-a-Service-Plattformen angekommen.